Hoe de CryptoWallet Address Replacing Virus verwijderen

![]() Geschreven door Tomas Meskauskas op (bijgewerkt)

Geschreven door Tomas Meskauskas op (bijgewerkt)

Wat is de CryptoWallet Address Replacing Virus?

CryptoWallet Address Replacing Virus verwijst naar een systeeminfectie met een kwaadaardig programma, dat clipper-functionaliteiten heeft.

Clippers (ook bekend als clipboard hijackers) zijn ontworpen om de gegevens gekopieerd naar het klembord te wijzigen. In dit artikel analyseren we clippers ontworpen om te vervangen gekopieerde cryptocurrency wallet adressen voor een uitgaande transactie - waardoor de fondsen naar cryptowallets worden verstuurd die behoren tot de cybercriminelen.

CryptoWallet Address Replacing Virus overzicht

Verfijnde clippers detecteren wanneer een gebruiker een cryptocurrency wallet-adres naar zijn klembord heeft gekopieerd (d.w.z. copy-paste buffer). Het doel van deze malware is om de gekopieerde gegevens te wijzigen; het cryptowalletadres wordt dus vervangen door een adres dat in het bezit is van de cybercriminelen.

Wanneer slachtoffers dus een uitgaande transactie doen, plakt de clipper in plaats van het bedoelde adres, een ander adres van de digitale wallet - en leidt zo de cryptocurrency om naar de criminelen. Hoewel deze truc eenvoudig is, is hij heel effectief. Cryptowalletadressen zijn simpelweg combinaties van letters en cijfers. Daarom is het voor slachtoffers vrij eenvoudig om niet op te merken dat de gekopieerde string is vervangen. Deze kwaadaardige programma's zijn meestal gericht op Bitcoin en Ethereum cryptocurrencies.

Clipper infecties kunnen leiden tot aanzienlijke financiële verliezen. Echter, sommige kwaadaardige programma's zijn multifunctioneel. Daarom is het vervangen van klembordgegevens slechts een van hun functies - wat betekent dat ze extra bedreigingen kunnen vormen.

Als u vermoedt dat uw systeem al geïnfecteerd is met een CryptoWallet Address Replacing Virus, raden wij u sterk aan een anti-virus te gebruiken om het onverwijld te verwijderen.

| Naam | CryptoWallet Clipper malware |

| Type bedreiging | Trojan, Clipper, Clipboard Hijacker. |

| Detectienamen (clipper voorbeeld) | Gridinsoft (PUP.Win32.Gen.vb), SecureAge APEX (Malicious), SentinelOne (Static ML) (Static AI - Suspicious PE), Webroot (Riskware.Gen), volledige lijst van detecties (VirusTotal) |

| Detectienamen (malafide installer voorbeeld) | AhnLab-V3 (Infostealer/Win.PassStealer.C5162419), ESET-NOD32 (een variant van Win32/Packed.VMProtect.AC), Gridinsoft (Trojan.Heur!.00216431), SentinelOne (Static ML) (Static AI - Malicious PE), Sophos (Mal/VMProtBad-A), volledige lijst van detecties (VirusTotal) |

| Verwante Cybercriminele Cryptowallet Adressen (Bitcoin) | 3Ex2BJT2aiqDJKPAFeuWMbB4T6MhML384p, 12CLn8QNN7twEuRJSXi8Na4VfzhAxWxDUn, 3N7gh7mg4hyxnwGTFUpjHfpZh154Eu7rYD, 17uoEtuihi6Lsg4hdedT7PUhF4FNgBPD2F, 3PxkHEMPaNMPMyiiHpHEj6ZgWzShh54N65 |

| Verwante Cybercriminele Cryptowallet Adressen (Ethereum) | 0xB626049946467c1D54a8B4740BD43cc5cdb2A6aa, 0xd00634B22adAA771Be515527C33049dcfE6D0E3C, 0x5a87F00A1dac28a285C7D336a1b29Fdc57b34115 |

| Symptomen | Trojans zijn ontworpen om stiekem te infiltreren in de computer van het slachtoffer en stil te blijven, en dus zijn er geen specifieke symptomen duidelijk zichtbaar op een geïnfecteerde machine. |

| Verspreidingsmethodes | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software 'cracks'. |

| Schade | Gestolen cryptocurrency, financieel verlies. |

| Malware verwijderen (Windows) | Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. |

Clipper malware voorbeelden

We hebben duizenden kwaadaardige programma's en ontelbare clippers geanalyseerd. Allcome Clipper, Frost Clipper, Extended Clipper, ApocalypseClipper - zijn een paar voorbeelden van clipboard hijackers, en Sorano Bot, MoistStealer, XLoader - van malware met clipper functionaliteiten.

Malware heeft vaak gevarieerde functies die in verschillende combinaties voorkomen. De meest voorkomende functies zijn: gegevens stelen (bv. downloaden van bestanden, verkrijgen van wachtwoorden, keylogging, opnemen van audio/video via microfoons en webcams, enz.), gegevensversleuteling/schermvergrendeling (ransomware), misbruik van systeembronnen om cryptocurrency te minen (cryptominers), extra malware downloaden/installeren, enz.

Ongeacht de manier waarop malware werkt, brengt de aanwezigheid ervan op een systeem de integriteit van het apparaat en de veiligheid van de gebruiker in gevaar. Daarom is het van het grootste belang om alle bedreigingen onmiddellijk na detectie te verwijderen.

Hoe heeft CryptoWallet Address Replacing Virus mijn computer geïnfiltreerd?

Malware wordt verspreid via phishing en social engineering technieken. Kwaadaardige programma's worden meestal vermomd als of gebundeld met gewone software/media. Besmette bestanden kunnen archieven, uitvoerbare bestanden, PDF- en Microsoft Office-documenten, JavaScript, enz. zijn. Zodra een kwaadaardig bestand wordt geopend, wordt het downloaden/installeren van de malware in gang gezet.

De meest voorkomende distributiemethoden zijn: drive-by (stiekeme en misleidende) downloads, schadelijke bijlagen en koppelingen in spam-e-mails en -berichten, online scam (bijv. nepupdates, nepviruswaarschuwingen, enz.), illegale programma-activeringsprogramma's ("cracking") en onbetrouwbare downloadbronnen (bijv. onofficiële en freewarewebsites, Peer-to-Peer sharing-netwerken, enz.)

Hoe voorkom ik de installatie van malware?

Wij adviseren om voorzichtig te zijn met inkomende mail. De bijlagen en koppelingen in verdachte/irrelevante e-mails en berichten mogen niet worden geopend, omdat dat kan leiden tot een systeeminfectie.

Bovendien moeten alle downloads worden uitgevoerd via officiële en geverifieerde kanalen. Het is van cruciaal belang om software te activeren en bij te werken met tools van legitieme ontwikkelaars - aangezien illegale activeringstools ("cracks") en nep-updaters malware kunnen bevatten.

We moeten benadrukken hoe belangrijk het is om een betrouwbare antivirusprogramma te installeren en up-to-date te houden. Beveiligingsprogramma's moeten worden gebruikt om regelmatig systeemscans uit te voeren en gedetecteerde bedreigingen en problemen te verwijderen. Als u denkt dat uw computer al geïnfecteerd is, raden wij u aan een scan uit te voeren met Combo Cleaner om geïnfiltreerde malware automatisch te verwijderen.

Voorbeeld van CryptoWallet Address Replacing malware's installatie map:

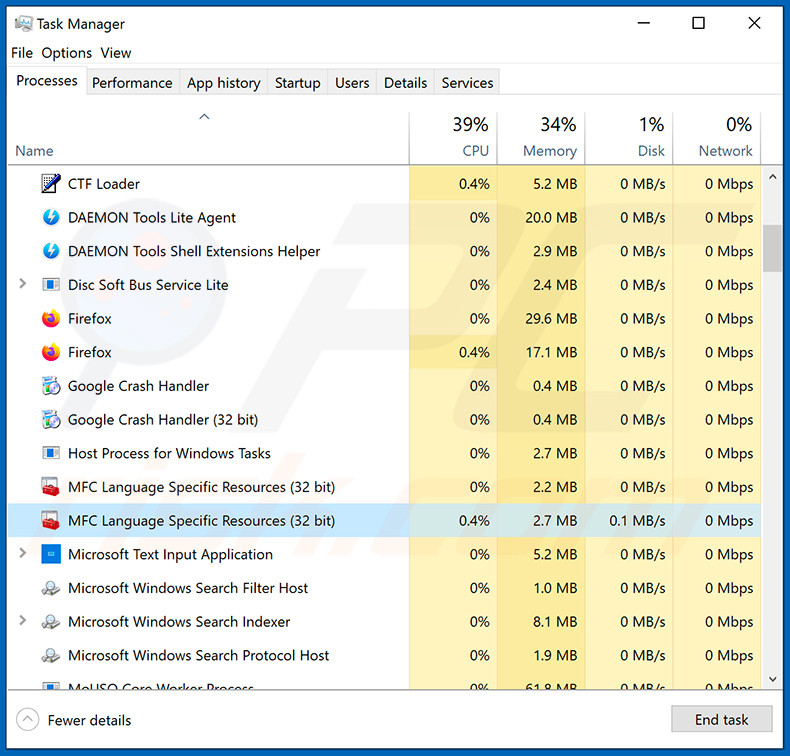

Voorbeeld van het Vervangen van het CryptoWallet Adres proces van de malware op Windows Taakbeheer:

Voorbeeld van CryptoWallet Address Replacing malware gepromote website ("gekraakte" software download site):

Weergave van de CryptoWallet Address Replacing malware's functionaliteit (GIF):

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

▼ DOWNLOAD Combo Cleaner

De gratis scanner controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door Rcs Lt, het moederbedrijf van PCRisk. Lees meer. Door het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden.

Snelmenu:

- Wat is CryptoWallet Address Replacing Virus?

- STAP 1. Handmatige verwijdering van CryptoWallet Address Replacing Virus malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe verwijdert u malware handmatig?

Handmatig malware verwijderen is een ingewikkelde taak - meestal is het het beste om antivirus of anti-malware programma's dit automatisch te laten doen. Om deze malware te verwijderen raden wij u aan Combo Cleaner te gebruiken.

Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u probeert te verwijderen. Hier is een voorbeeld van een verdacht programma dat draait op de computer van een gebruiker:

Als u de lijst met programma's die op uw computer draaien hebt gecontroleerd, bijvoorbeeld met taakbeheer, en een programma hebt gevonden dat er verdacht uitziet, moet u verdergaan met deze stappen:

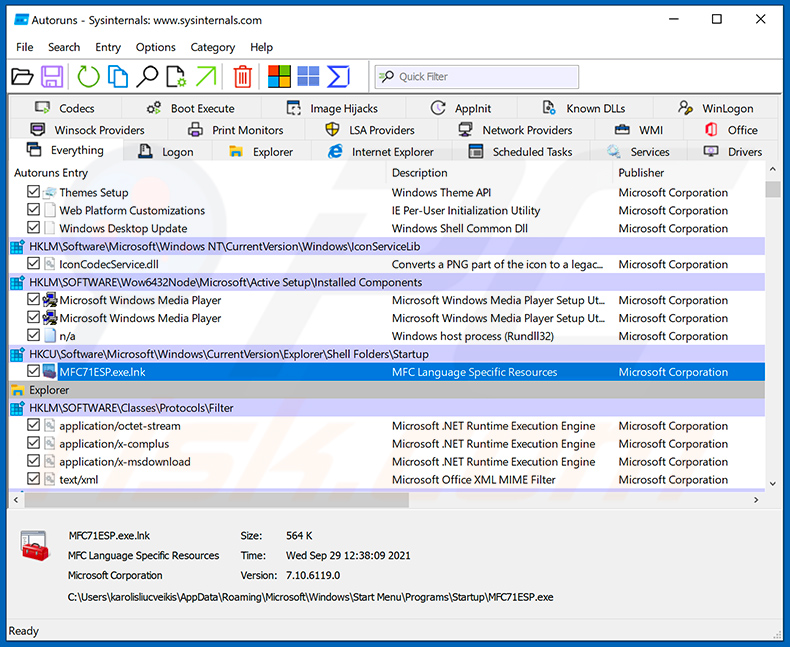

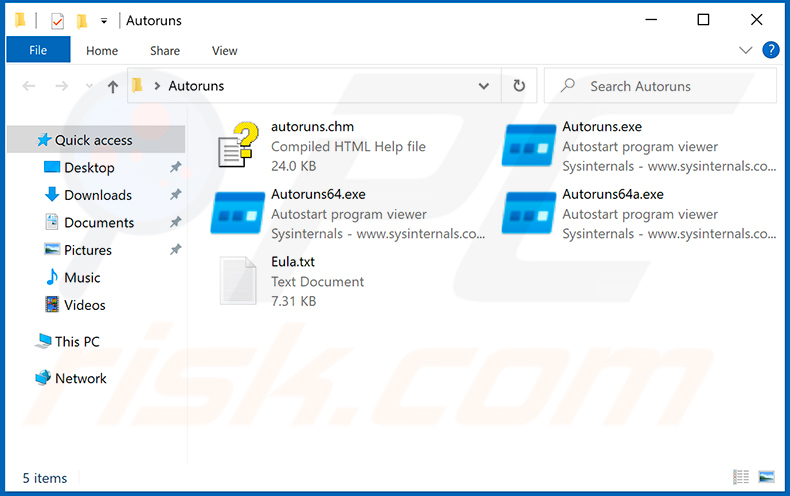

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

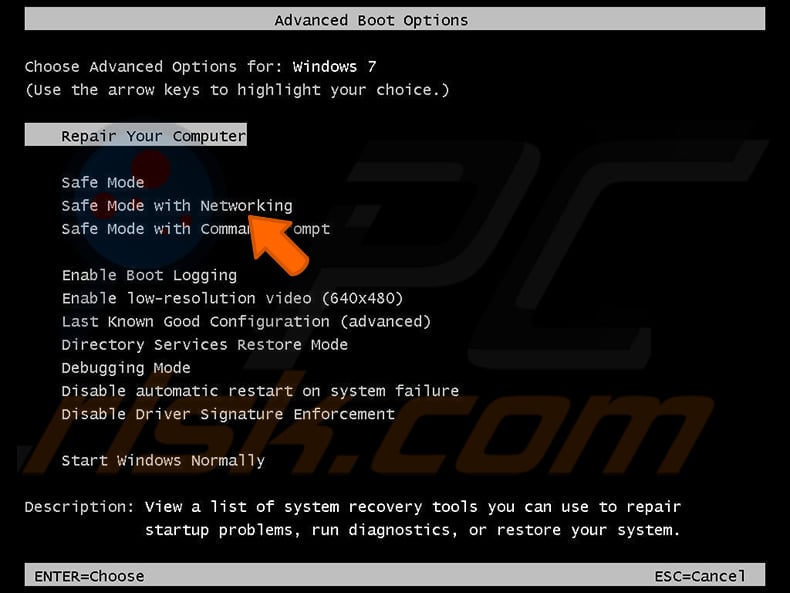

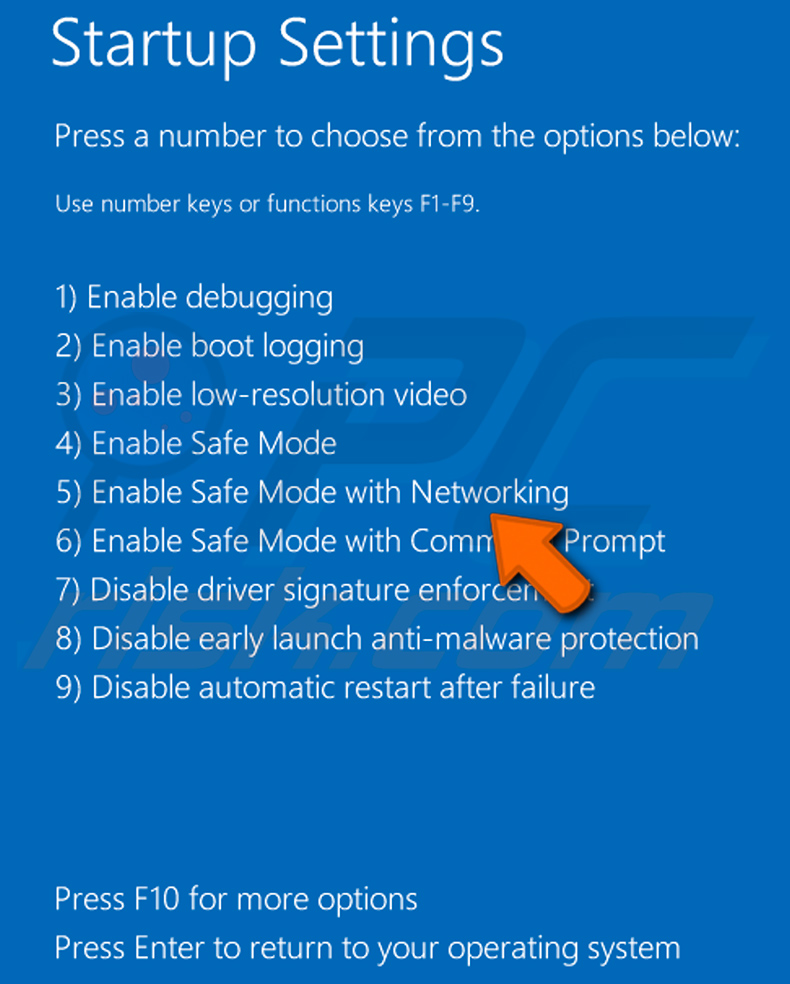

Herstart uw computer in Veilige modus:

Herstart uw computer in Veilige modus:

Windows XP en Windows 7 gebruikers: Start uw computer in veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten, klik op OK. Druk tijdens het opstarten van uw computer meerdere malen op de toets F8 op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet en selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die toont hoe Windows 7 op te starten in "Veilige modus met netwerkmogelijkheden":

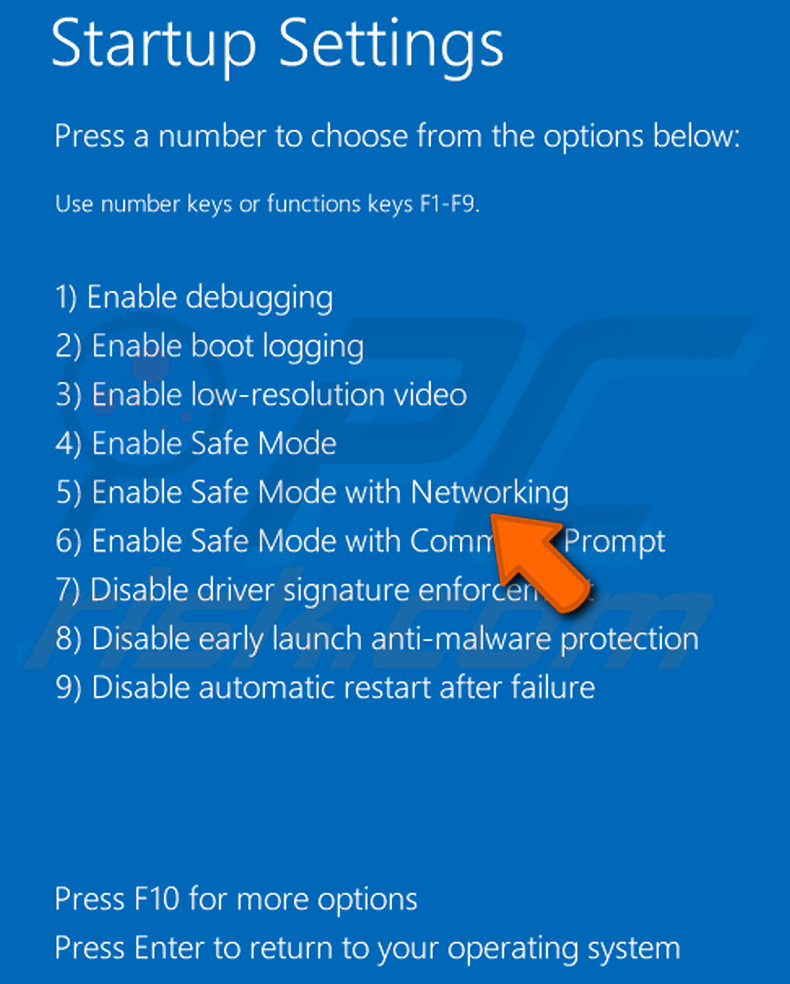

Windows 8 gebruikers: Windows 8 starten in veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd, selecteer in de zoekresultaten Instellingen. Klik op Geavanceerde opstartopties, in het geopende venster "Algemene pc-instellingen" selecteert u Geavanceerd opstarten.

Klik op de knop "Nu opnieuw opstarten". Uw computer zal nu opnieuw opstarten in het "Geavanceerde opstartopties menu". Klik op de knop "Problemen oplossen", en vervolgens op de knop "Geavanceerde opties". In het scherm met geavanceerde opties klikt u op "Opstartinstellingen".

Klik op de knop "Herstarten". Uw PC zal opnieuw opstarten in het scherm "Opstartinstellingen". Druk op F5 om op te starten in Veilige modus met netwerkmogelijkheden.

Video die toont hoe Windows 8 op te starten in "Veilige modus met netwerkmogelijkheden":

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het pictogram Power. Klik in het geopende menu op "Herstart" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt. In het venster "Kies een optie" klikt u op "Problemen oplossen", vervolgens selecteert u "Geavanceerde opties".

In het menu "Geavanceerde opties" selecteert u "Opstartinstellingen" en klikt u op de knop "Herstarten". In het volgende venster moet u op de toets "F5" op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkmogelijkheden

Video die toont hoe Windows 8 op te starten in "Veilige modus met netwerkmogelijkheden":

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

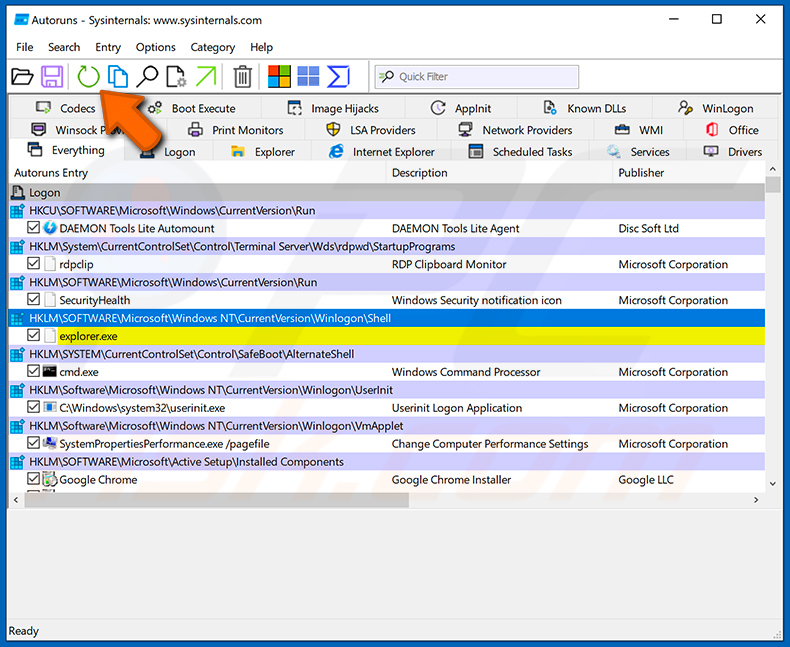

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

Check de lijst die door de Autoruns toepassing en zoek het malware bestand dat u wilt verwijderen.

Check de lijst die door de Autoruns toepassing en zoek het malware bestand dat u wilt verwijderen.

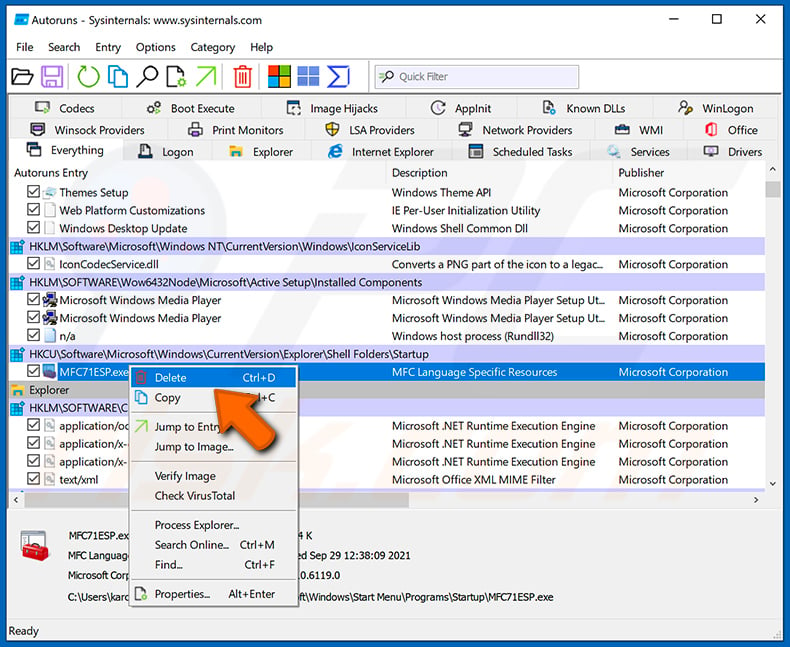

U moet het volledige pad en de naam opschrijven. Merk op dat sommige malware procesnamen verbergt onder legitieme Windows procesnamen. In dit stadium is het zeer belangrijk om te vermijden dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u "Verwijderen".

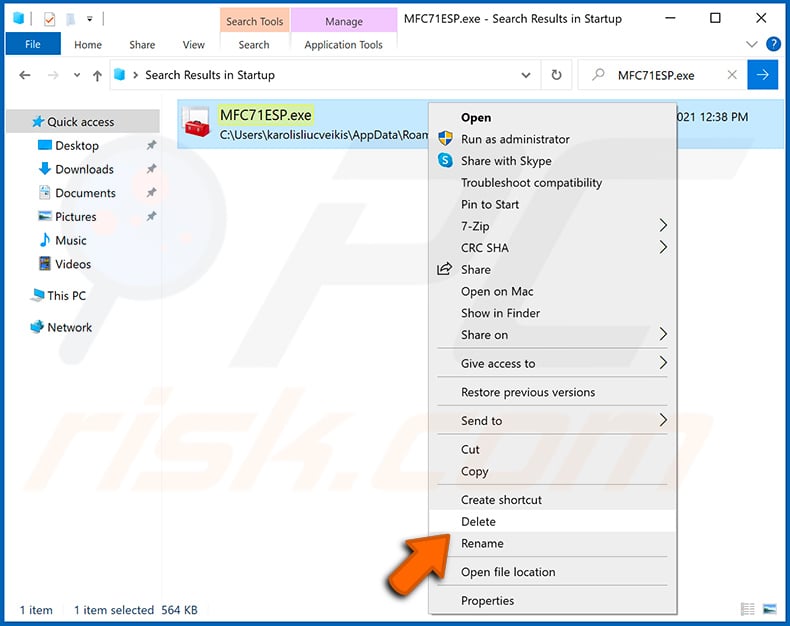

Na het verwijderen van de malware via de Autoruns toepassing (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij het volgende opstarten van het systeem), moet u zoeken naar de naam van de malware op uw computer. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verder gaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Start uw computer opnieuw op in de normale modus. Het volgen van deze stappen zou alle malware van uw computer moeten verwijderen. Merk op dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u deze vaardigheden niet hebt, laat malwareverwijdering dan over aan antivirus- en anti-malwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan te proberen later malware te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden wij u aan uw computer te scannen met Combo Cleaner.

Veelgestelde vragen (FAQ)

Mijn computer is geïnfecteerd met CryptoWallet Address Replacing Virus malware, moet ik mijn opslagapparaat formatteren om er vanaf te komen?

Nee, kwaadaardige programma's die cryptocurrency adressen (klembordgegevens) vervangen vereisen geen formattering om verwijderd te worden.

Wat zijn de grootste problemen die CryptoWallet Address Replacing Virus-malware kan veroorzaken?

Malware van dit type heeft als doel uitgaande cryptocurrency transacties om te leiden naar wallets die eigendom zijn van cybercriminelen. Deze programma's kunnen echter extra functies hebben. Daarom kan malware met clipper (klembordgegevens vervangen) capaciteiten ook leiden tot meerdere systeeminfecties, gegevensverlies, ernstige privacyproblemen, aanzienlijke financiële verliezen en identiteitsdiefstal.

Wat is het doel van CryptoWallet Address Replacing Virus malware?

Deze kwaadaardige programma's zijn ontworpen om inkomsten te genereren, dat is het primaire doel van malware in het algemeen. Kwaadaardige software kan ook worden gebruikt om de cybercriminelen te amuseren, processen te verstoren (b.v. websites, diensten, organisaties, bedrijven, enz.), persoonlijke wraakacties uit te voeren, of politiek/geopolitiek gemotiveerde aanvallen te lanceren.

Hoe heeft CryptoWallet Address Replacing Virus malware mijn computer geïnfiltreerd?

Malware wordt voornamelijk verspreid via drive-by downloads, online oplichting, spam e-mails/berichten, freeware en download websites van derden, P2P sharing netwerken (b.v. Torrent clients, eMule, etc.), illegale software activatie ("cracking") tools, en nep updates. Bovendien zijn sommige schadelijke programma's in staat zichzelf te verspreiden via lokale netwerken en verwisselbare opslagapparaten (bijv. USB-flashstations, externe harde schijven, enz.).

Beschermt Combo Cleaner mij tegen malware?

Ja, Combo Cleaner kan de meeste bekende malware-infecties detecteren en verwijderen. Benadrukt moet worden dat het uitvoeren van een volledige systeemscan essentieel is - aangezien kwaadaardige software van hoge kwaliteit zich meestal diep in systemen verbergt.

▼ Toon discussie