Hoe VenomRAT malware uit het besturingssysteem verwijderen

![]() Geschreven door Tomas Meskauskas op

Geschreven door Tomas Meskauskas op

Wat voor soort malware is VenomRAT?

VenomRAT is een kwaadaardig programma en een veel voorkomende malware-infectie die wordt voorgesteld als een onschuldig Remote Access Tool (RAT). In feite heeft VenomRAT meerdere gevaarlijke mogelijkheden die duidelijk ontworpen zijn met kwaadaardige doeleinden in het achterhoofd - het is daarom ook geclassificeerd als een Remote Access Trojan.

Ten tijde van het onderzoek werd VenomRAT aangeboden tegen de volgende kosten: één maand voor US$150, drie voor $350 en zes voor $550. Malware in de categorie RAT werkt door op afstand toegang te verlenen tot en controle uit te oefenen over een geïnfecteerd apparaat. Deze Trojans kunnen verschillende functionaliteiten hebben die eveneens gevarieerd misbruik mogelijk maken.

VenomRAT is geclassificeerd als een zeer gevaarlijke software en kan ernstige problemen veroorzaken.

Meer over VenomRAT

VenomRAT is compatibel met de besturingssystemen Windows XP, 7, 8, 8.1 en 10. Het primaire doel van deze Remote Access Trojan is het stelen van informatie. Het kan .doc, .docx, .txt en .log formaat bestanden exfiltreren (downloaden) van het bureaublad. Deze malware probeert ook bepaalde cryptocurrency-wallets te stelen, zoals BitcoinCore, Electrum, ETH, DSH, LTC, XMR en ZEC.

VenomRAT kan verschillende gegevens uit specifieke browsers halen. Interessante informatie omvat auto-fills, browser cookies, creditcardgegevens, account log-ins en wachtwoorden. De Trojan kan servergegevens verzamelen van de FileZilla FTP (File Transfer Protocol) applicatie. Het heeft ook keylogging mogelijkheden.

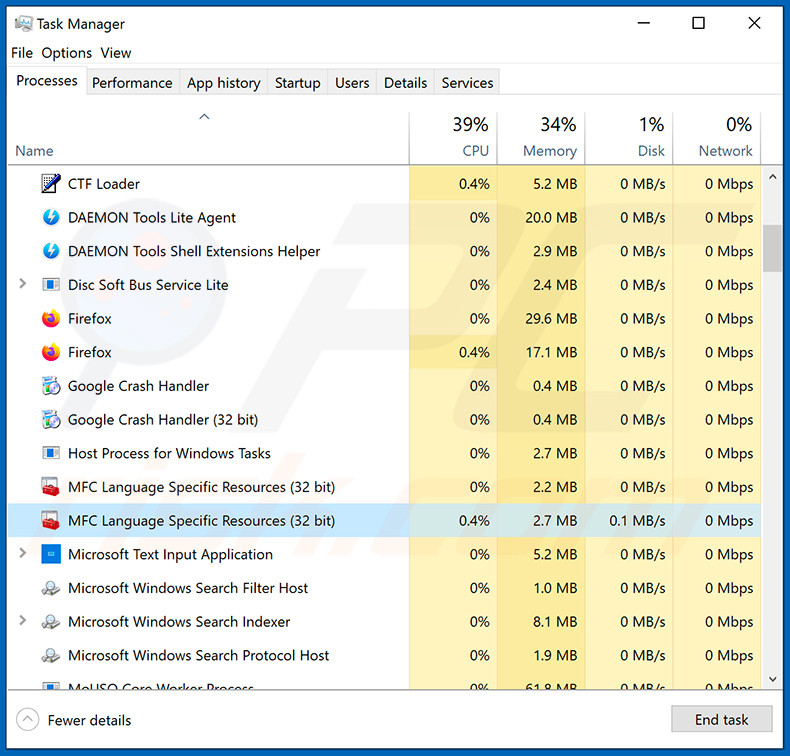

VenomRAT kan toetsaanslagen opnemen, waardoor de privacy/veiligheid van getypte informatie in gevaar komt. Volgens het promotiemateriaal van de RAT kan het zijn proces verbergen in Windows Taakbeheer. Dit is slechts gedeeltelijk juist, aangezien VenomRAT's proces zichtbaar is in Taakbeheer, maar het heeft geen titel - alleen een lege ruimte waar de naam zou moeten staan.

De malware wordt geadverteerd met webcamfuncties op afstand. Dat wil zeggen, in staat om video op te nemen via geïntegreerde/aangesloten camera's. Bovendien zou het de capaciteit hebben om bestanden te infiltreren (uploaden) en uit te voeren. VenomRAT kan dus mogelijk worden gebruikt om kettinginfecties te veroorzaken en het systeem te infecteren met extra malware.

Dit zijn slechts enkele van de belangrijkste functies van deze RAT. Om nader in te gaan op de wijze waarop de door cybercriminelen verkregen informatie kan worden misbruikt, kan vooral gevoelige of compromitterende inhoud (bijvoorbeeld uit het systeem geëxfiltreerd, gekaapte gegevensopslagaccounts of heimelijk opgenomen) worden gebruikt voor chantage.

Gestolen communicatieaccounts (bv. e-mails, sociale netwerken/media, messengers, enz.) kunnen worden gebruikt om contacten/vrienden om leningen te vragen en om malware te verspreiden door geïnfecteerde bestanden te delen onder het mom van de echte eigenaar van de account.

Accounts die te maken hebben met financiële informatie kunnen worden gebruikt voor frauduleuze transacties - er worden kwetsbare gegevens (bijv. opgeslagen creditcardgegevens) uitgehaald en gebruikt om online aankopen te doen, enz. Samengevat kan VenomRAT systeeminfecties veroorzaken, leiden tot financieel verlies, ernstige privacyproblemen en identiteitsdiefstal.

Als men vermoedt/weet dat VenomRAT (of andere malware) het systeem al heeft geïnfecteerd, gebruik dan antivirussoftware om het onmiddellijk te verwijderen.

| Naam | VenomRAT virus |

| Type bedreiging | Trojan, password-stealing virus, banking malware, spyware. |

| Detectienamen | Avast (Win32:RATX-gen [Trj]), BitDefender (Generic.MSIL.PasswordStealerA.F530561C), ESET-NOD32 (een variant van MSIL/Agent.AIA), Kaspersky (HEUR:Trojan.MSIL.Zapchast.gen), volledige lijst (VirusTotal) |

| Malafide procesnaam | Naamloos proces. |

| Symptomen | Trojans zijn ontworpen om stiekem te infiltreren in de computer van het slachtoffer en stil te blijven, zodat er geen specifieke symptomen duidelijk zichtbaar zijn op een geïnfecteerde machine. |

| Verspreidingsmethodes | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software "cracks". |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer toegevoegd aan een botnet. |

| Malware verwijderen (Windows) | Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. |

Voorbeelden van RATs

Ratty, VanTom, EpicSplit en Gh0st zijn enkele voorbeelden van andere remote access Trojans. Deze kwaadaardige programma's zijn meestal multifunctioneel. Hoe ze worden gebruikt of welke problemen ze kunnen veroorzaken, hangt dus af van het programma zelf en de modus operandi van de cybercriminelen die het gebruiken.

Hoe dan ook, het doel is hetzelfde: inkomsten genereren voor de criminelen. Om de integriteit van het apparaat en de veiligheid van de gebruiker te garanderen, moet u alle malware-infecties onmiddellijk verwijderen.

Hoe is VenomRAT in mijn computer geïnfiltreerd?

Zoals vermeld, wordt VenomRAT te koop aangeboden op zijn promotiewebsite. Daarom kan de wijze van verspreiding gevarieerd zijn en hangt het af van de cybercriminelen die het gebruiken. In het algemeen wordt malware voornamelijk verspreid via spamcampagnes, illegale activeringstools ("cracks"), valse updaters en dubieuze downloadkanalen.

Spamcampagnes zijn grootschalige operaties waarbij misleidende e-mails met duizenden tegelijk worden verstuurd. Deze mail bevat besmettelijke bestanden als bijlage of bevat downloadlinks naar dergelijke inhoud.

Besmettelijke bestanden kunnen verschillende formaten hebben (bv. archieven, uitvoerbare bestanden, PDF- en Microsoft Office-bestanden, JavaScript, enz.) en wanneer ze worden geopend, begint het infectieproces (d.w.z. het downloaden/installeren van malware). In plaats van gelicentieerde producten te activeren, kunnen "cracking"-tools kwaadaardige programma's downloaden/installeren.

Valse updaters infecteren systemen door gebruik te maken van gebreken van verouderde producten en/of door eenvoudigweg malware te installeren in plaats van de updates. Kwaadaardige software wordt vaak onbedoeld gedownload uit niet-vertrouwde bronnen (bv. onofficiële en gratis file-hosting sites, Peer-to-Peer sharing netwerken en andere downloaders van derden).

Hoe de installatie van malware te voorkomen

Verdachte of irrelevante e-mails moeten niet worden geopend, vooral niet die met bijlagen of links erin, vanwege het risico van mogelijke malware-infecties. Alle downloads moeten afkomstig zijn van officiële en geverifieerde bronnen. Bovendien moeten alle producten worden geactiveerd en bijgewerkt met tools/functies van legitieme ontwikkelaars.

Illegale activeringstools ("cracking") en updaters van derden mogen niet worden gebruikt, omdat deze vaak worden gebruikt om kwaadaardige programma's te verspreiden. Het is cruciaal om een gerenommeerd anti-virus/anti-spyware pakket te installeren en up-to-date te houden. Bovendien moet deze software worden gebruikt om regelmatig systeemscans uit te voeren en gedetecteerde bedreigingen/problemen te verwijderen.

Als u denkt dat uw computer al geïnfecteerd is, raden wij u aan een scan uit te voeren met Combo Cleaner om geïnfiltreerde malware automatisch te verwijderen.

Screenshot van VenomRAT proces in Windows Taakbeheer:

Screenshot van de website gebruikt om VenomRAT malware te promoten/verkopen:

Update 2 februari 2023: De nieuwste versie van de VenomRAT bevat een module voor het stelen van informatie. Nu kan VenomRAT autovulgegevens van webbrowsers, cookies, downloads, geschiedenis en wachtwoorden van meer dan 20 browsers stelen (waaronder 360browser, 7Star, Chromium, Comodo Dragon, Opera en andere).

Ook kan VenomRAT nu creditcardgegevens stelen (naam van de kaarthouder, creditcardnummer en vervaldatum).

Screenshot van een valse FastRunVPN download website (fastrunvpn[.]com) die VenomRAT verspreidt:

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

▼ DOWNLOAD Combo Cleaner

De gratis scanner controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door Rcs Lt, het moederbedrijf van PCRisk. Lees meer. Door het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden.

Snelmenu:

- Wat is VenomRAT?

- STAP 1. Handmatige verwijdering van VenomRAT malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe verwijdert u malware handmatig?

Het handmatig verwijderen van malware is een ingewikkelde taak - meestal is het het beste om antivirus- of anti-malwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen adviseren wij het gebruik van Combo Cleaner.

Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u probeert te verwijderen. Hier is een voorbeeld van een verdacht programma dat draait op de computer van een gebruiker:

Als u de lijst met programma's die op uw computer draaien hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer, en een programma hebt geïdentificeerd dat er verdacht uitziet, moet u doorgaan met deze stappen:

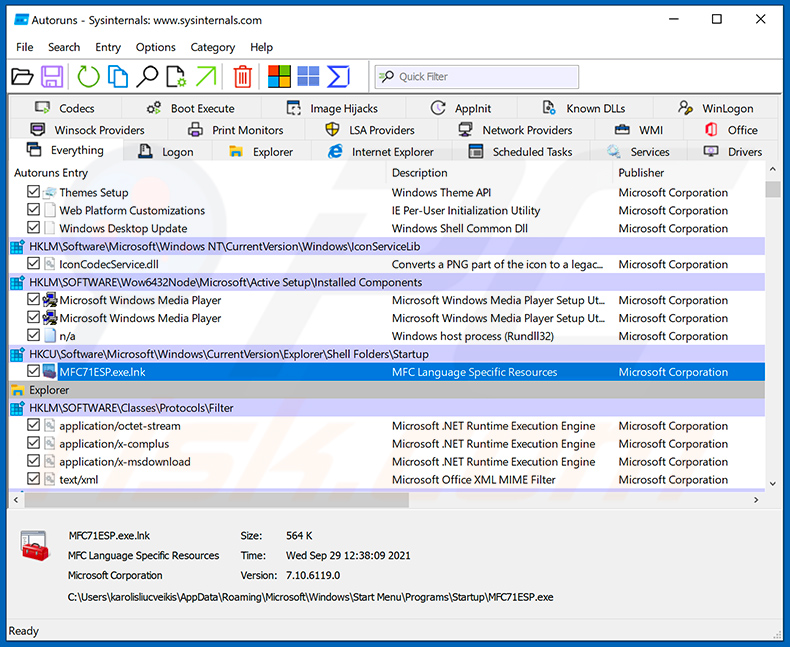

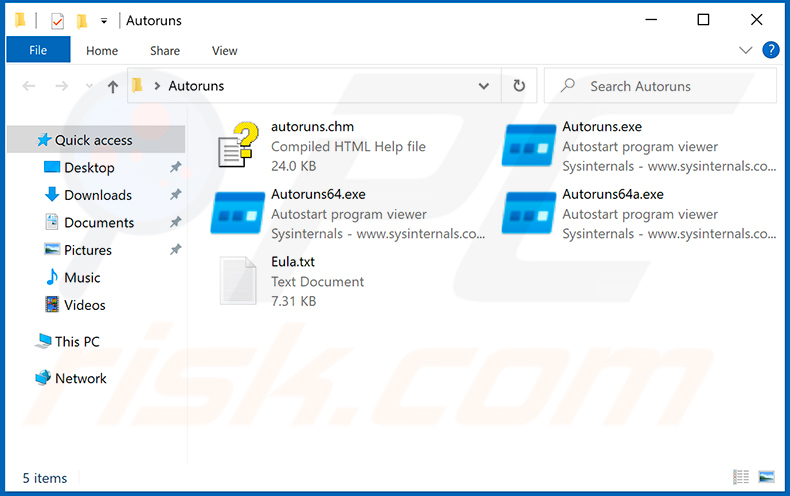

Download een programma genaamd Autoruns. Dit programma toont auto-start toepassingen, register en bestandssysteem locaties:

Download een programma genaamd Autoruns. Dit programma toont auto-start toepassingen, register en bestandssysteem locaties:

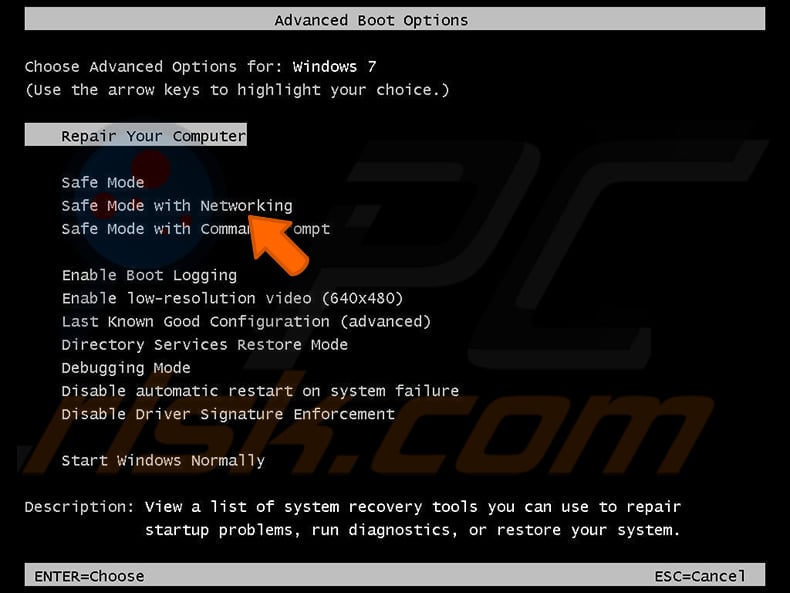

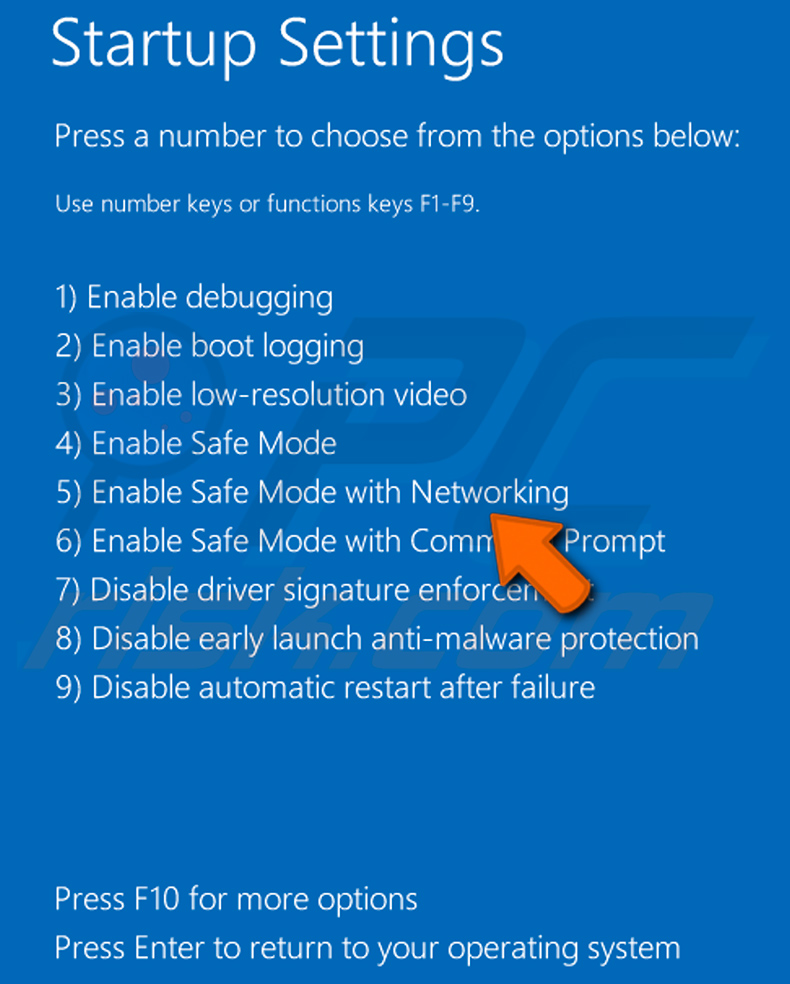

Herstart uw computer in de veilige modus:

Herstart uw computer in de veilige modus:

Windows XP en Windows 7 gebruikers: Start uw computer op in veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten, klik op OK. Druk tijdens het opstarten van de computer meerdere keren op de F8-toets op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet en selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die laat zien hoe u Windows 7 opstart in "Veilige modus met netwerkmogelijkheden":

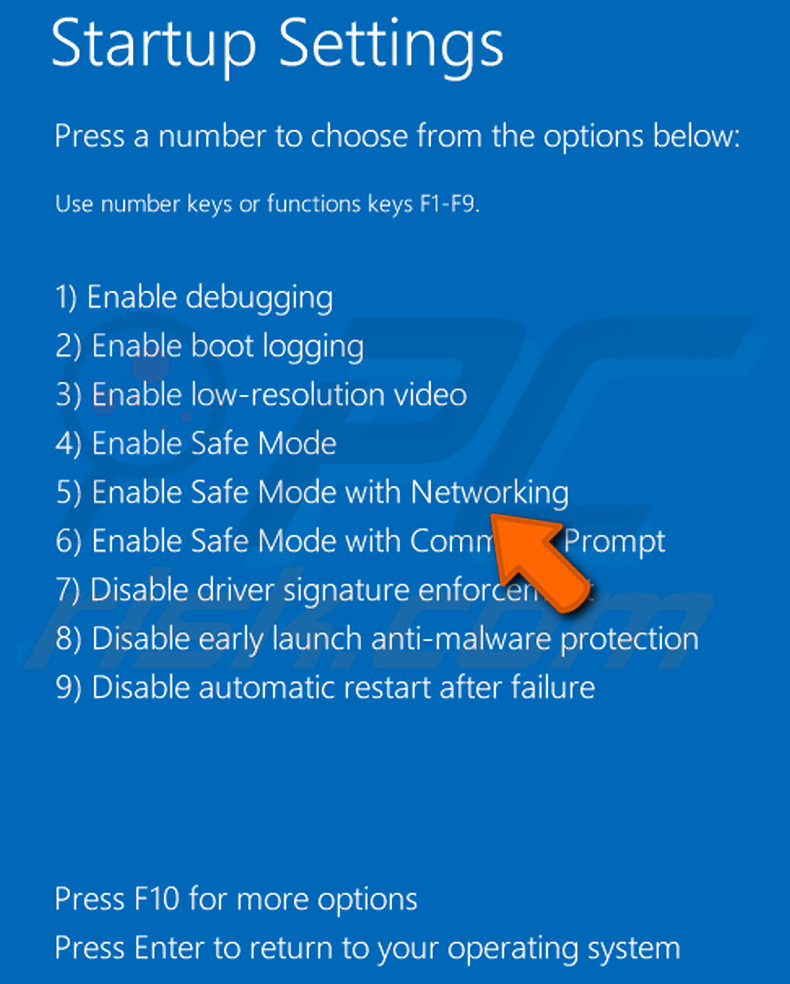

Windows 8 gebruikers: Start Windows 8 is Veilige modus met netwerkmogelijkheden - Ga naar het Windows 8 Startscherm, typ Geavanceerd, selecteer in de zoekresultaten Instellingen. Klik op Geavanceerde opstartopties, selecteer in het geopende venster "Algemene pc-instellingen" Geavanceerd opstarten.

Klik op de knop "Nu opnieuw opstarten". Uw computer zal nu opnieuw opstarten in het menu "Geavanceerde opstartopties". Klik op de knop "Problemen oplossen" en vervolgens op de knop "Geavanceerde opties". Klik in het scherm met geavanceerde opties op "Opstartinstellingen".

Klik op de knop "Opnieuw opstarten". Uw PC zal opnieuw opstarten in het scherm Opstartinstellingen. Druk op F5 om op te starten in veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 8 opstart in "Veilige modus met netwerkmogelijkheden":

Windows 10 gebruikers: Klik op het Windows logo en selecteer het Power icoon. In het geopende menu klikt u op "Herstarten" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt. In het venster "een optie kiezen" klikt u op "Problemen oplossen", vervolgens selecteert u "Geavanceerde opties".

Selecteer in het menu "Geavanceerde opties" "Opstartinstellingen" en klik op de knop "Opnieuw opstarten". In het volgende venster moet u op de toets "F5" op uw toetsenbord klikken. Dit zal uw besturingssysteem opnieuw opstarten in veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 10 opstart in "Veilige modus met netwerkmogelijkheden":

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

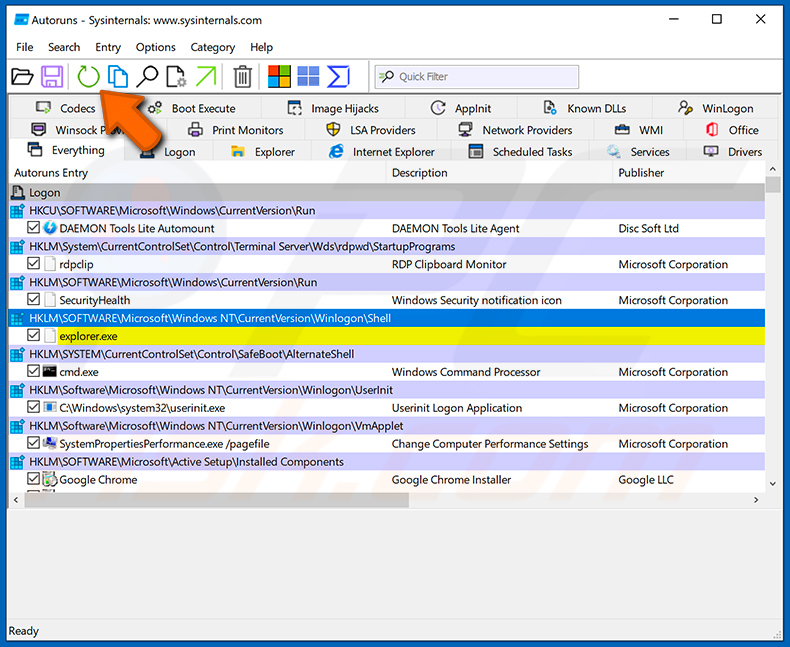

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Verberg lege locaties" en "Verberg Windows Entries" opties. Klik na deze procedure op het pictogram "Vernieuwen".

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Verberg lege locaties" en "Verberg Windows Entries" opties. Klik na deze procedure op het pictogram "Vernieuwen".

Bekijk de lijst die door de Autoruns-toepassing wordt verstrekt en zoek het malwarebestand dat u wilt verwijderen.

Bekijk de lijst die door de Autoruns-toepassing wordt verstrekt en zoek het malwarebestand dat u wilt verwijderen.

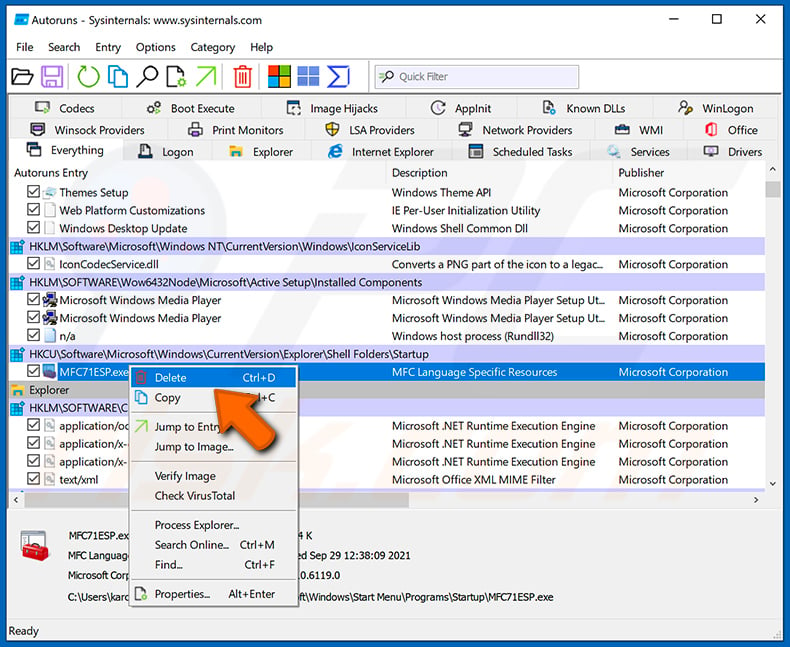

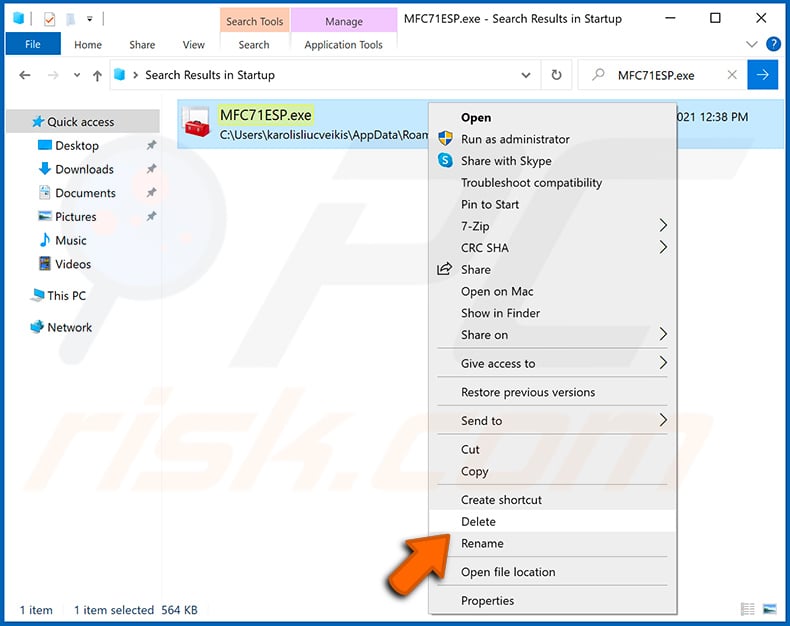

U moet het volledige pad en de naam ervan opschrijven. Merk op dat sommige malware procesnamen verbergt onder legitieme Windows procesnamen. In dit stadium is het zeer belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u "Verwijderen".

Nadat u de malware hebt verwijderd via de Autoruns-toepassing (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende systeemstart), moet u zoeken naar de naam van de malware op uw computer. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verder gaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Herstart uw computer in de normale modus. Het volgen van deze stappen zou alle malware van uw computer moeten verwijderen. Merk op dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u niet over deze vaardigheden beschikt, laat het verwijderen van malware dan over aan antivirus- en anti-malwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan te proberen malware later te verwijderen. Om uw computer veilig te houden, installeert u de laatste updates van het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden wij u aan uw computer te scannen met Combo Cleaner.

Veelgestelde vragen (FAQ)

Mijn computer is geïnfecteerd met malware, moet ik mijn opslagapparaat formatteren om er vanaf te komen?

Formatteren is niet nodig om malware zoals VenomRAT te verwijderen. Er zijn verschillende verwijderingshulpmiddelen en -technieken die malware effectief kunnen verwijderen zonder het hele systeem te hoeven wissen.

Wat zijn de grootste problemen die malware kan veroorzaken?

Malware kan persoonlijke informatie stelen, bestanden versleutelen, besturingssystemen verstoren, extra malware injecteren, zich verspreiden naar andere computers, cryptocurrency minen en meer.

Wat is het doel van VenomRAT?

VenomRAT kan .doc-, .docx-, .txt- en .logbestanden van het bureaublad stelen, bepaalde cryptocurrency-wallets stelen, gegevens van verschillende browsers verzamelen (waaronder wachtwoorden), toetsaanslagen vastleggen (toetsenbordinvoer opnemen), toegang krijgen tot de webcam, bestanden downloaden en uitvoeren, en meer.

Hoe is VenomRAT in mijn computer geïnfiltreerd?

Malware wordt vaak verspreid via kwaadaardige links of bestanden in e-mails, drive-by downloads, P2P-netwerken, onofficiële websites, pagina's die illegale software hosten, downloaders van derden, Trojans en soortgelijke kanalen.

Beschermt Combo Cleaner mij tegen malware?

Combo Cleaner scant het besturingssysteem en verwijdert gedetecteerde bedreigingen (deze app kan bijna alle bekende malware detecteren). Een computer die is geïnfecteerd met high-end malware moet worden gescand met een volledige scan. Dit soort malware verstopt zich meestal diep in het systeem.

▼ Toon discussie