LockBit (.lockbit) Mac ransomware virus - verwijder en decryptie opties

![]() Geschreven door Tomas Meskauskas op (bijgewerkt)

Geschreven door Tomas Meskauskas op (bijgewerkt)

Wat is LockBit ransomware?

LockBit is de naam van een ransomware die gericht is op Mac-besturingssystemen (OS). Het wordt in verband gebracht met de LockBit ransomware bende - de ontwikkelaars van LockBit, LockBit 2.0, LockBit 3.0, en verschillende andere varianten. De bovengenoemde malware is gericht op Windows, Linux en VMware ESXi-servers.

Op het moment van schrijven is LockBit (Mac) de eerste bekende ransomware voor MacOS die door een grote cybercriminele bende is ontwikkeld. Het door ons onderzochte sample is echter nog in ontwikkeling en is vrijgegeven voor tests.

Gewoonlijk werkt ransomware door de bestanden van slachtoffers te versleutelen en betaling te eisen voor ontsleuteling. Het is hoogst onwaarschijnlijk dat deze LockBit-versie zijn doel bereikt. Ten eerste, zijn ongeldige handtekening wordt gedetecteerd als onvertrouwd door besturingssystemen, en de ransomware heeft de neiging om te crashen bij handmatige uitvoering. Het moet echter vermeld worden dat mogelijke toekomstige varianten in staat zijn om Mac-apparaten met succes te versleutelen.

LockBit ransomware overzicht

De onderzochte variant van LockBit is gericht op apparaten die draaien op Apple Silicon, maar kan ook op oudere versies worden gelanceerd. Volgens de analyse van Objective-See gebruikt LockBit de code van de Linux-versie die voor Mac is gecompileerd. Het bevat ook artefacten van de Windows-varianten van de ransomware, die totaal niet relevant zijn voor Mac OS'en.

Aangezien dit kwaadaardige programma de eerste Mac ransomware is van een grote ransomware bende en het gebrekkige ontwerp - is het duidelijk dat deze LockBit versie is uitgebracht voor testdoeleinden.

Zelfs de losgeldbrief ("!!!-Restore-My-Files-!!!.txt") die door een succesvolle uitvoering van deze malware wordt gecreëerd, bevat generieke tekst die geschikt zou zijn voor ransomware die gericht is op bedrijven en gegevens kan exfiltreren (voor dubbele afpersingsdoeleinden), waartoe deze variant niet in staat is.

Deze ransomware vormt momenteel weinig tot geen bedreiging voor Mac-gebruikers. De Mac-besturingssystemen detecteren de ongeldige handtekening van de malware en geven waarschuwingen of zijn gewoon niet in staat om het besmettelijke bestand te openen.

Het is mogelijk dat gebruikers het bestand handmatig uitvoeren en zo het LockBit-coderingsproces activeren, wat zou resulteren in gegevenscodering en de bestandsnamen van aangetaste bestanden zou voorzien van een ".lockbit"-extensie (bijvoorbeeld "1.jpg" zou verschijnen als "1.jpg.lockbit", "3.png" als "3.png.lockbit", enz.) Tijdens onze analyse en in het onderzoek van andere analisten liep de ransomware echter meestal vast door zijn gebrekkige code.

Daarom is het onwaarschijnlijk dat de huidige iteratie van de ransomware met succes gegevens kan versleutelen. Hoewel, de ernstige gebreken van deze variant kunnen in toekomstige versies worden verholpen, wat betekent dat de latere versies in staat zouden kunnen zijn om apparaten van slachtoffers te versleutelen.

Goed ontworpen ransomware is zeer gevaarlijk. Bestanden die door dergelijke malware zijn versleuteld, kunnen niet worden ontsleuteld zonder tussenkomst van de aanvallers. Het inwilligen van de losgeldeisen wordt echter sterk afgeraden, omdat gegevensherstel niet gegarandeerd is (cybercriminelen sturen vaak niet de decryptiesleutels/software), en betalen ondersteunt ook deze illegale activiteit.

Het algemene advies om de veiligheid van gegevens te waarborgen is om back-ups op meerdere verschillende locaties te bewaren (bijvoorbeeld externe servers, losgekoppelde opslagapparaten, enz.)

| Naam | LockBit virus |

| Type bedreiging | Mac malware, Mac virus, Ransomware, Crypto Virus, Files locker |

| Gecodeerde bestanden extensie | .lockbit |

| Losgeld eisend bericht | !!!-Restore-My-Files-!!!.txt |

| Gratis decryptietool beschikbaar? | Nee (kijk op No More Ransom project website) |

| Contactgegevens cybercriminelen | Tor network websites |

| Detectienamen | Avast (Multi:Filecoder-X [Ransom]), Ikarus (Win32.Outbreak), Kaspersky (HEUR:Trojan-Ransom.OSX.Agent.gen), TrendMicro ( Ransom.MacOS.LOCKBIT.YXDDPZ), ZoneAlarm by Check Point (HEUR:Trojan-Ransom.OSX.Agent.gen), volledige lijst van detecties (VirusTotal) |

| Symptomen | Kan bestanden opgeslagen op uw computer niet openen, eerder functionele bestanden hebben nu een andere extensie (bijvoorbeeld 1.jpg.locked). Een bericht om losgeld te eisen wordt weergegeven op uw bureaublad. Cybercriminelen eisen betaling van losgeld (meestal in bitcoins) om uw bestanden te ontgrendelen. |

| Verspreidingsmethodes | Besmette e-mail bijlagen, torrent websites, kwaadaardige advertenties. |

| Schade | Alle bestanden worden versleuteld en kunnen niet worden geopend zonder losgeld te betalen. Aanvullende wachtwoord-stelende trojans en malware-infecties kunnen samen met een ransomware-infectie worden geïnstalleerd. |

| Malware verwijderen (Windows) | Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. |

Mac malware voorbeelden

We hebben talloze kwaadaardige programma's geanalyseerd die gericht zijn op Mac OS's; MacStealer, GIMMICK, DazzleSpy, SysJoker - zijn slechts enkele voorbeelden, en EvilQuest is een Mac-specifieke ransomware.

Malware kan zeer uiteenlopende doelen hebben, van bestandsversleuteling tot gegevensdiefstal. Hoewel ransomware vrijwel overal hetzelfde werkt (d.w.z. gegevens versleutelt en betaling eist), zijn er tussen deze programma's twee belangrijke verschillen. Ze kunnen verschillende cryptografische algoritmen gebruiken (symmetrisch of asymmetrisch) en losgeld van verschillende omvang eisen.

Hoe kwaadaardige software ook werkt - de aanwezigheid ervan op een systeem brengt de integriteit van het apparaat en de veiligheid van de gebruiker in gevaar. Daarom moeten alle bedreigingen onmiddellijk na ontdekking worden verwijderd.

Hoe heeft ransomware mijn computer geïnfecteerd?

Malware wordt voornamelijk verspreid via phishing en social engineering. Het wordt vaak vermomd als of gebundeld met gewone programma's/media. Virusbestanden kunnen verschillende formaten hebben en apparaten infecteren zodra ze worden geopend.

De meest gebruikte verspreidingsmethoden zijn: drive-by (stealthy/deceptieve) downloads, schadelijke bijlagen of links in spam e-mails/berichten, online scams, dubieuze downloadbronnen (bv. freeware en websites met gratis bestandshosting, Peer-to-Peer sharing netwerken, enz.), illegale software en illegale programmaactivatie ("cracking") tools, en valse updates.

Hoe beschermt u zich tegen ransomware-infecties?

Wij raden u aan voorzichtig te zijn tijdens het surfen, aangezien frauduleuze en schadelijke online-inhoud meestal legitiem en ongevaarlijk lijkt. Dezelfde waakzaamheid moet worden betracht bij inkomende e-mails en andere berichten. De bijlagen of links in verdachte/irrelevante e-mails mogen niet worden geopend, omdat ze besmettelijk kunnen zijn.

Bovendien moeten alle downloads worden uitgevoerd via officiële en geverifieerde kanalen. Het is net zo belangrijk om software te activeren en bij te werken met echte functies/tools, aangezien die van derden malware kunnen bevatten.

Voor de veiligheid van apparaten en gebruikers is het van essentieel belang dat een goede antivirus wordt geïnstalleerd en bijgewerkt. Met beveiligingsprogramma's moeten regelmatig systeemscans worden uitgevoerd en gedetecteerde bedreigingen worden verwijderd. Als uw computer al geïnfecteerd is met LockBit, raden we u aan een scan uit te voeren met Combo Cleaner om deze ransomware automatisch te verwijderen.

Screenshot van de losgeldbrief van LockBit ransomware ("!!!-Restore-My-Files-!!!.txt"):

Tekst gepresenteerd in dit bericht:

~~~ LockBit 3.0 the world's fastest and most stable ransomware from 2019~~~

>>>>> Your data is stolen and encrypted.

If you don't pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don't hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.

Tor Browser Links:

-

Links for normal browser:

-

...

>>>> Very important! For those who have cyber insurance against ransomware attacks.

Insurance companies require you to keep your insurance information secret, this is to never pay the maximum amount specified in the contract or to pay nothing at all, disrupting negotiations. The insurance company will try to derail negotiations in any way they can so that they can later argue that you will be denied coverage because your insurance does not cover the ransom amount. For example your company is insured for 10 million dollars, while negotiating with your insurance agent about the ransom he will offer us the lowest possible amount, for example 100 thousand dollars, we will refuse the paltry amount and ask for example the amount of 15 million dollars, the insurance agent will never offer us the top threshold of your insurance of 10 million dollars. He will do anything to derail negotiations and refuse to pay us out completely and leave you alone with your problem. If you told us anonymously that your company was insured for $10 million and other important details regarding insurance coverage, we

>>>>> If you do not pay the ransom, we will attack your company again in the future.

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

▼ DOWNLOAD Combo Cleaner

De gratis scanner controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door Rcs Lt, het moederbedrijf van PCRisk. Lees meer. Door het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden.

Snelmenu:

- Wat is "LockBit"?

- STAP 1. Verwijder PUA gerelateerde bestanden en mappen van OSX.

- STAP 2. Verwijder bedrieglijke extensies uit Safari.

- STAP 3. Verwijder bedrieglijke add-ons uit Google Chrome.

- STAP 4. Verwijder mogelijk ongewenste plug-ins uit Mozilla Firefox.

Mogelijk ongewenste programma's verwijderen:

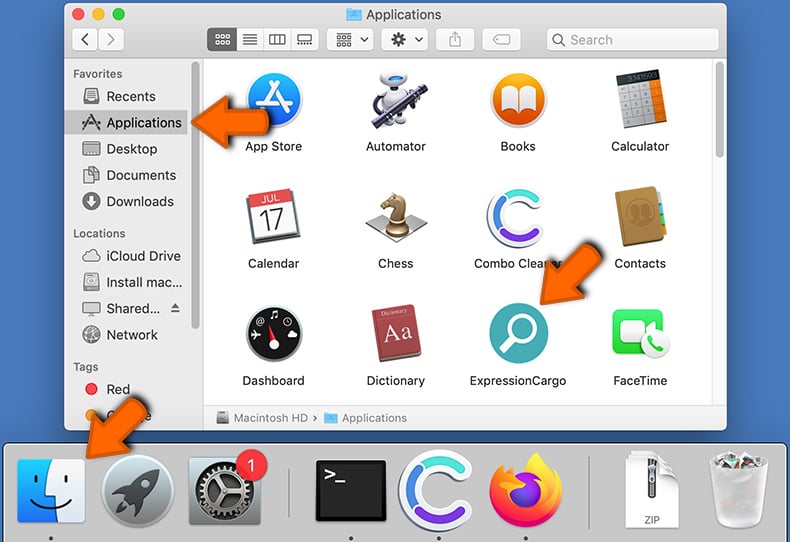

Verwijder mogelijk ongewenste toepassingen uit uw map "Toepassingen":

Klik op het Finder-pictogram. Selecteer in het Finder-venster "Toepassingen". Zoek in de map Toepassingen naar "MPlayerX", "NicePlayer" of andere verdachte toepassingen en sleep ze naar de Prullenbak. Na het verwijderen van de mogelijk ongewenste toepassing(en) die online advertenties veroorzaken, scant u uw Mac op resterende ongewenste onderdelen.

Verwijder aan de lockbit virus gerelateerde bestanden en mappen:

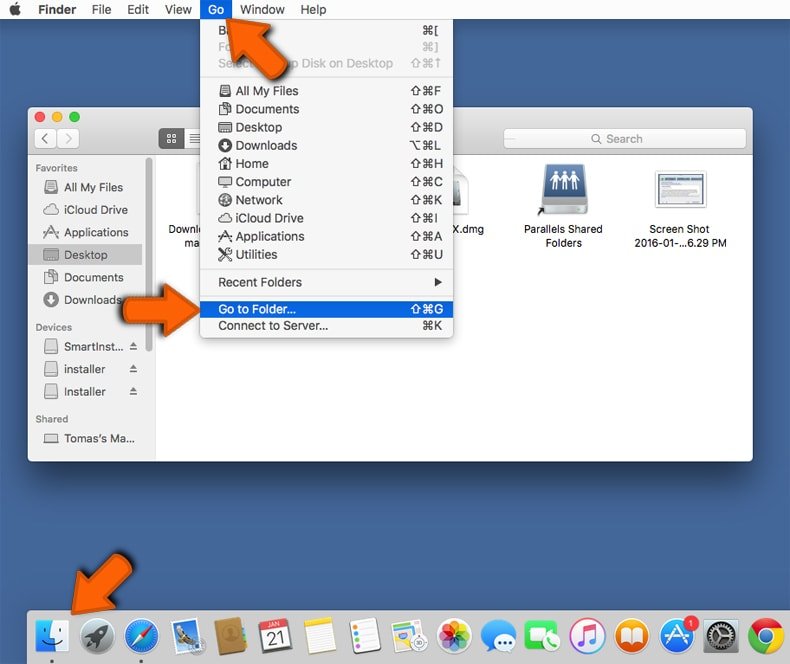

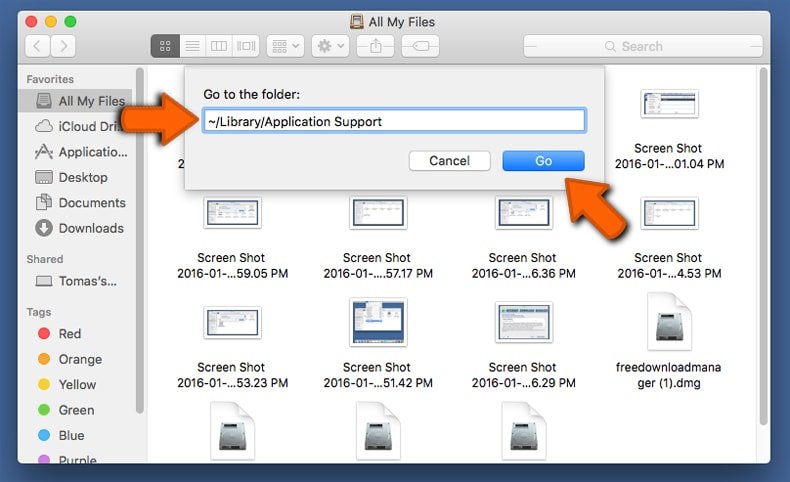

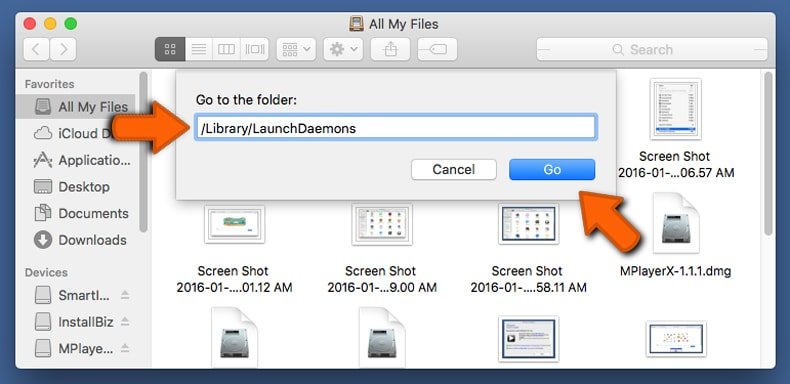

Klik op het Finder icoon, vanuit de menubalk kies je Ga en klik je op Ga naar map...

Controleer of er zich door de adware aangemaakte bestanden bevinden in de map /Library/LaunchAgents folder:

Controleer of er zich door de adware aangemaakte bestanden bevinden in de map /Library/LaunchAgents folder:

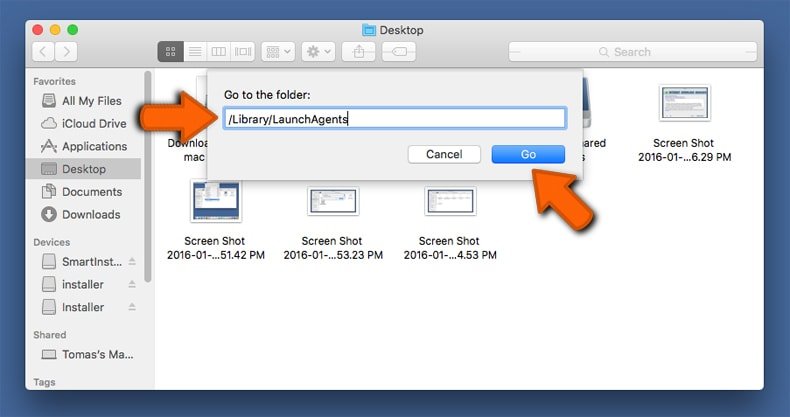

In de Ga naar map...-balk typ je: /Library/LaunchAgents

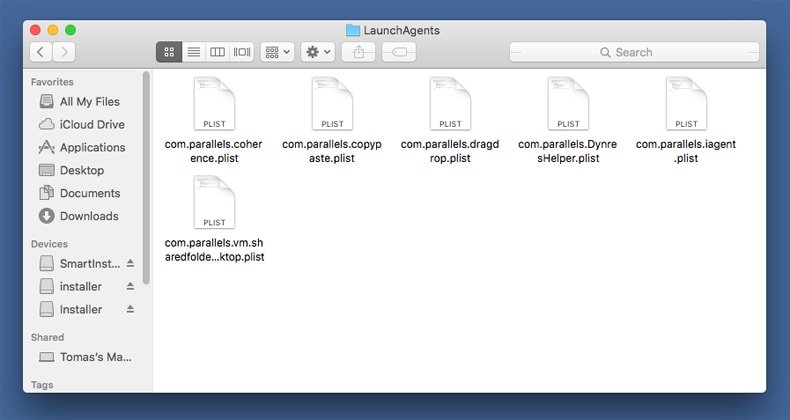

In de map “LaunchAgents” zoek je naar recent toegevoegde verdachte bestanden en je verplaatst deze naar de prullenbak. Voorbeelden van bestanden aangemaakt door adware: “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, enz. Adware installeert vaak bestanden met hetzelfde bestandsnaampatroon.

In de map “LaunchAgents” zoek je naar recent toegevoegde verdachte bestanden en je verplaatst deze naar de prullenbak. Voorbeelden van bestanden aangemaakt door adware: “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, enz. Adware installeert vaak bestanden met hetzelfde bestandsnaampatroon.

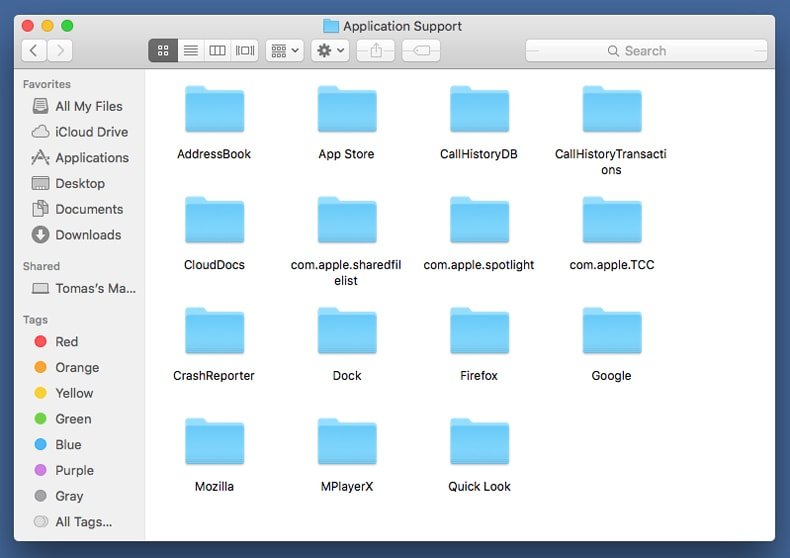

Controleer of er zich door adware aangemaakte bestanden bevinden in de map /Library/Application Support:

Controleer of er zich door adware aangemaakte bestanden bevinden in de map /Library/Application Support:

In de Ga naar map...-balk typ je: /Library/Application Support

In de map “Application Support” zoek je naar recent toegevoegde verdachte mappen. Bijvoorbeeld “MplayerX” or “NicePlayer”, en je verplaatst deze mappen naar de prullenbak.

In de map “Application Support” zoek je naar recent toegevoegde verdachte mappen. Bijvoorbeeld “MplayerX” or “NicePlayer”, en je verplaatst deze mappen naar de prullenbak.

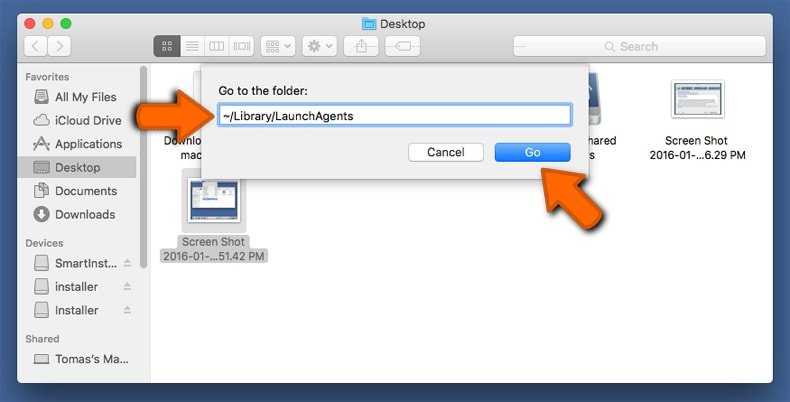

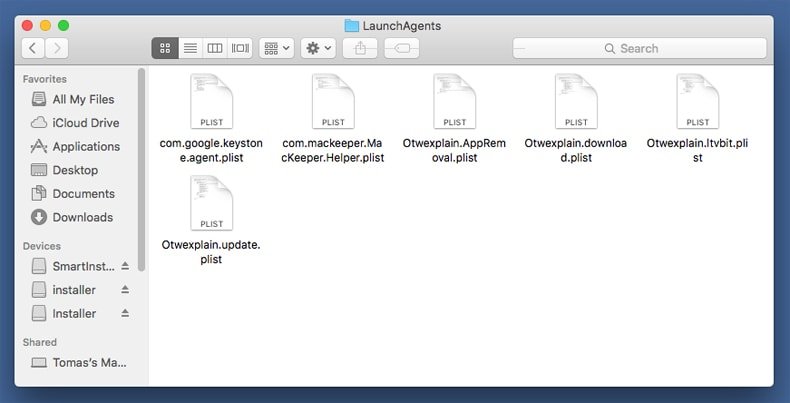

Controleer of er zich door adware aangemaakte bestanden bevinden in de map ~/Library/LaunchAgents:

Controleer of er zich door adware aangemaakte bestanden bevinden in de map ~/Library/LaunchAgents:

In de Ga naar map...-balk typ je: ~/Library/LaunchAgents

In de map “LaunchAgents” zoek je naar recent toegevoegde verdachte bestanden en je verplaatst deze naar de prullenbak. Voorbeelden van bestanden aangemaakt door adware: “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, enz. Adware installeert vaak verschillende bestanden met hetzelfde bestandsnaampatroon.

Controleer of er zich door adware aangemaakte bestanden bevinden in de map /Library/LaunchDaemons:

Controleer of er zich door adware aangemaakte bestanden bevinden in de map /Library/LaunchDaemons:

In de Ga naar map...-balk typ je: /Library/LaunchDaemons

In de Ga naar map...-balk typ je: /Library/LaunchDaemons

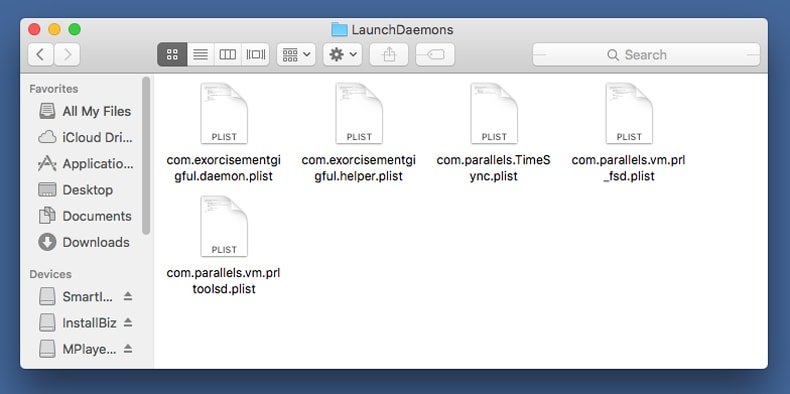

In de map “LaunchDaemons” zoek je naar recent toegevoegde verdachte bestanden. Voorbeelden zijn: “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc., en je verplaatst deze naar de prullenbak.

In de map “LaunchDaemons” zoek je naar recent toegevoegde verdachte bestanden. Voorbeelden zijn: “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc., en je verplaatst deze naar de prullenbak.

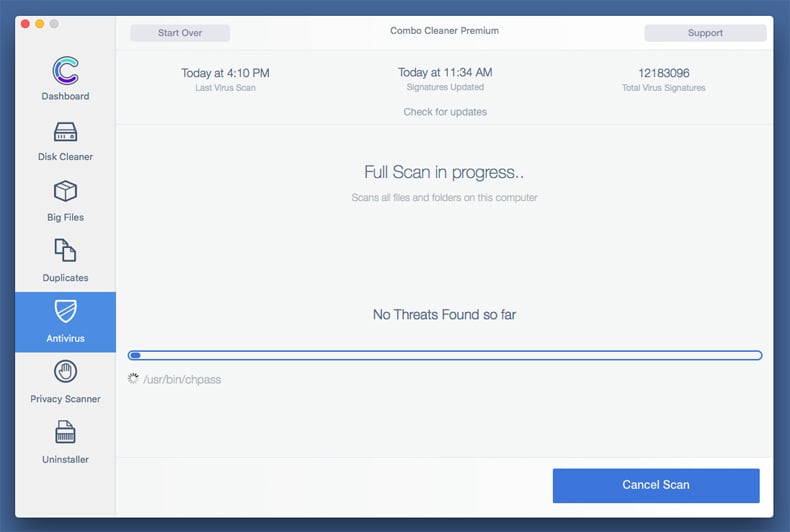

Scan uw Mac met Combo Cleaner:

Scan uw Mac met Combo Cleaner:

Als u alle stappen in de juiste volgorde hebt gevolgd dan zou uw Mac nu helemaal virus- en malwarevrij moeten zijn. Om zeker te weten of uw systeem niet langer besmet is voert u best een scan uit met Combo Cleaner Antivirus. Download dit programma HIER. Na het downloaden van het bestand moet u dubbelklikken op het combocleaner.dmg installatiebestand, in het geopende venster sleept u het Combo Cleaner-icoon naar het Applicaties-icoon. Nu opent u launchpad en klikt u op het Combo Cleaner-icoon. Wacht tot Combo Cleaner de virusdefinities heeft bijgewerkt en klik vervolgens op de knop 'Start Combo Scan'.

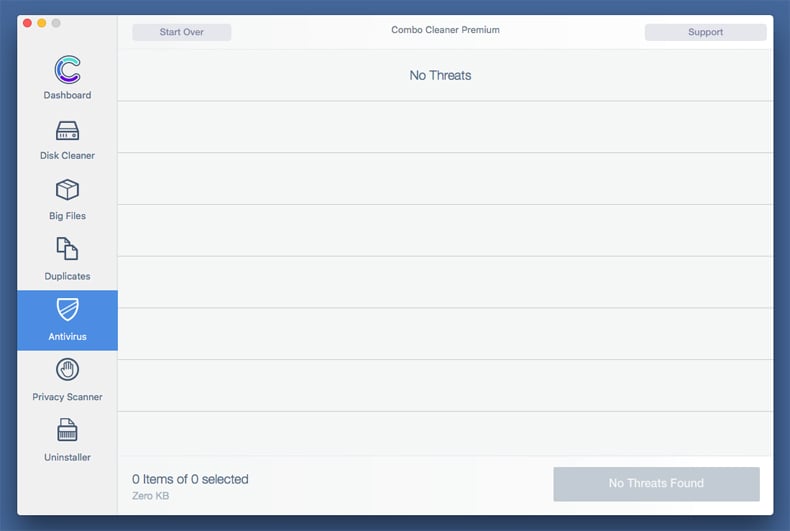

Combo Cleaner zal uw Mac scannen op malwarebesmettingen. Als de scan meldt 'geen bedreigingen gevonden' - dan betekent dit dat u verder de verwijderingsgids kunt volgen. In het andere geval is het aanbevolen alle gevonden besmettingen te verwijderen voor u verder gaat.

Na het verwijderen van bestanden en mappen die werden aangemaakt door deze adware ga je verder met het verwijderen van frauduleuze extensies uit je internetbrowsers.

LockBit virus verwijderen uit de internetbrowsers:

Kwaadaardige extensies verwijderen uit Safari:

Kwaadaardige extensies verwijderen uit Safari:

Verwijder aan lockbit virus gerelateerde Safari extensies:

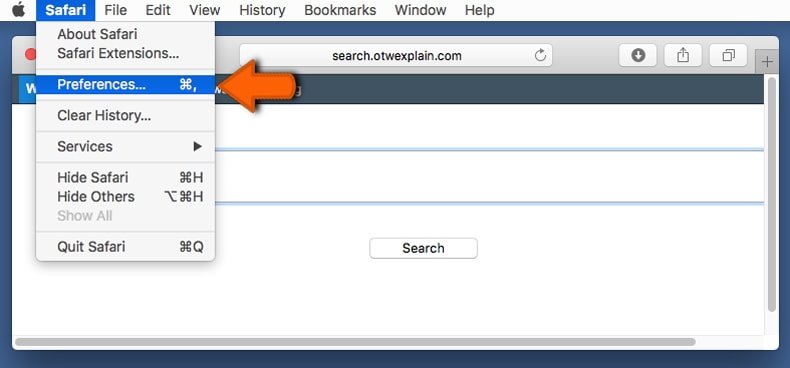

Open de Safari-browser, vanuit de menubalk selecteer je "Safari" en klik je op "Voorkeuren...".

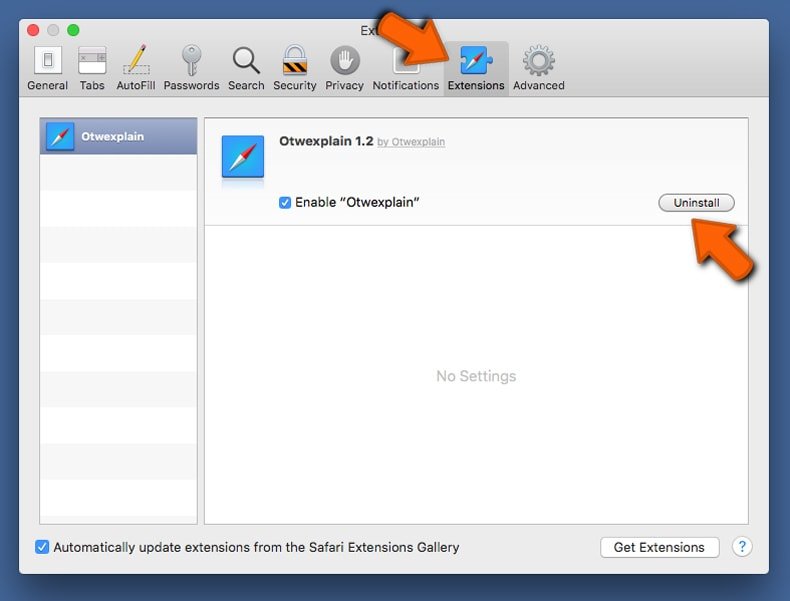

In het scherm met de voorkeuren selecteer je "Extensies" en zoek je naar recent geïnstalleerde verdachte extensies. Als je die gevonden hebt klik je op de "Verwijderen"-knop er net naast. Merk op dat je veilig alle extensies kunt verwijderen uit de Safari-browser, ze zijn niet noodzakelijk voor een goede werking van de browser.

- Als je problemen blijft hebben met browser doorverwijzingen en ongewenste advertenties lees je hier hoe Safari te resetten.

Kwaadaardige plug-ins verwijderen uit Mozilla Firefox:

Kwaadaardige plug-ins verwijderen uit Mozilla Firefox:

Verwijder aan lockbit virus gerelateerde Mozilla Firefox add-ons:

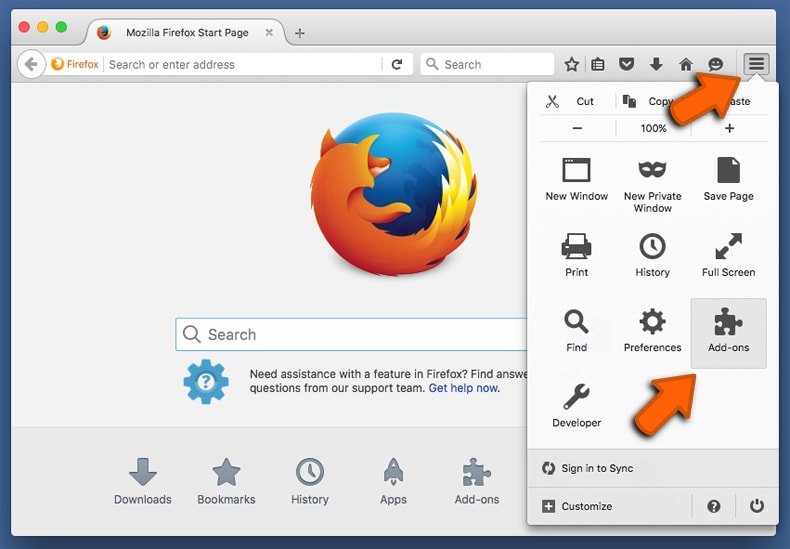

Open je Mozilla Firefox-browser. In de rechterbovenhoek van het scherm klik je op de "Menu openen"-knop (met de drie horizontale lijnen). Uit het geopende menu selecteer je "Add-ons".

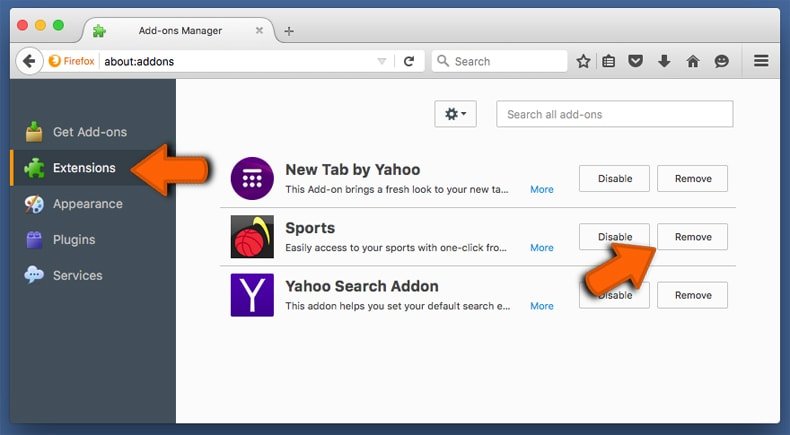

Kies het tabblad "Extensies" en zoek naar recent geïnstalleerde verdachte add-ons. Eens gevonden klik je op de "Verwijderen"-knop er net naast. Merk op dat je veilig alle extensies uit je Mozilla Firefox-browser kunt verwijderen - ze zijn niet noodzakelijk voor de goede werking van de browser.

- Als je problemen blijft ervaren met browser doorverwijzingen en ongewenste advertenties kun je ook Mozilla Firefox resetten.

Kwaadaardige extensies verwijderen uit Google Chrome:

Kwaadaardige extensies verwijderen uit Google Chrome:

Verwijder aan lockbit virus gerelateerde Google Chrome add-ons:

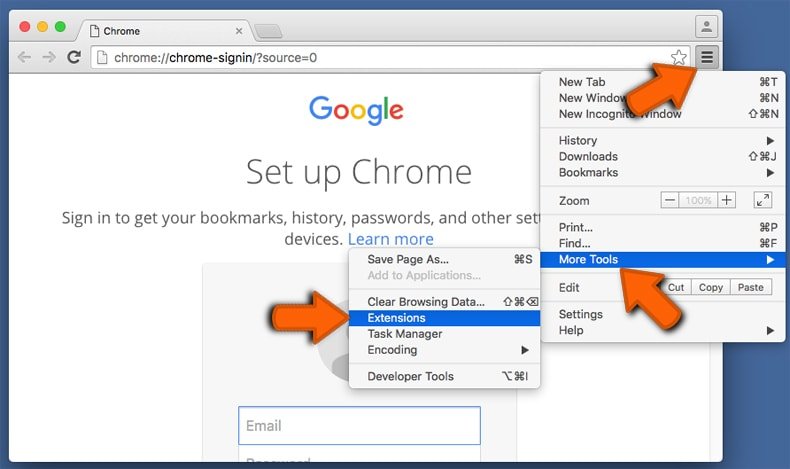

Open Google Chrome en klik op de "Chrome menu"-knop (drie horizontale lijnen) gesitueerd in de rechterbovenhoek van het browserscherm. In het uitklapmenu selecteer je "Meer tools" en vervolgens "Extensies".

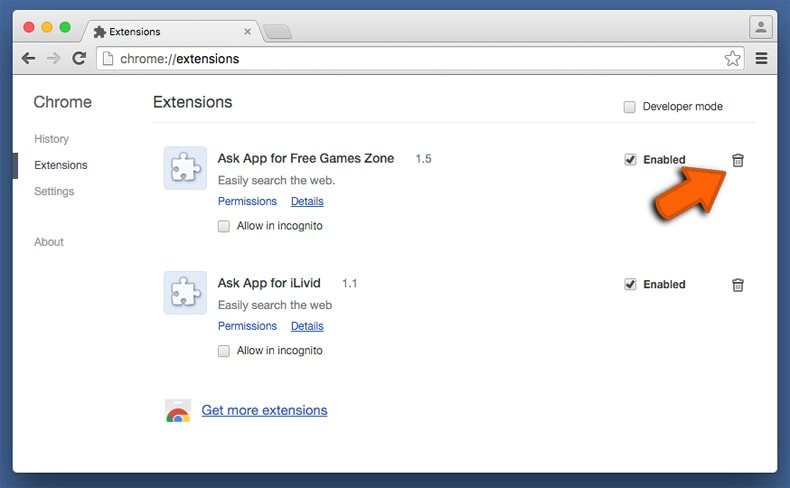

In het scherm "Extensies" zoek je naar recent geïnstalleerde verdachte add-ons. Als je die gevonden hebt klik je op de "Prullenbak"-knop er net naast. Merk op dat je veilig alle extensies uit je Google Chrome-browser kunt verwijderen. Ze zijn niet noodzakelijk voor een goede werking van de browser.

- Als je problemen blijft ervaren met browser doorverwijzingen en ongewenste advertenties kun je ook Google Chrome resetten.

Veelgestelde vragen (FAQ)

Hoe is mijn computer gehackt en hoe hebben de hackers mijn bestanden versleuteld?

Slachtoffers voeren vaak zelf uitvoerbare bestanden van ransomware uit (openen) omdat deze bestanden vermomd kunnen zijn als/of gebundeld met gewone inhoud. Ransomware-type programma's worden voornamelijk verspreid via drive-by downloads, spam e-mails/berichten, online scams, onbetrouwbare download kanalen (bijv. freeware en sites van derden, P2P sharing netwerken, etc.), illegale software activatie tools ("cracks"), en valse updates.

Hoe opent u ".lockbit" bestanden?

Als uw bestanden met succes zijn versleuteld door ransomware - dan kunnen ze alleen worden geopend/gebruikt nadat ze zijn gedecodeerd.

Waar moet ik zoeken naar gratis decoderingstools voor LockBit ransomware?

In het geval van een ransomware-aanval adviseren wij u de website van het No More Ransom-project te bekijken.

Ik kan u veel geld betalen, kunt u bestanden voor mij ontsleutelen?

Wij bieden dergelijke diensten niet aan. In feite is decryptie onmogelijk zonder tussenkomst van de cybercriminelen, afgezien van gevallen van ransomware met ernstige gebreken. Daarom zijn derden die betaalde decryptie aanbieden vaak oplichters of tussenpersonen tussen slachtoffers en criminelen.

Zal Combo Cleaner me helpen LockBit ransomware te verwijderen?

Ja, Combo Cleaner scant uw apparaat en verwijdert gedetecteerde ransomware-infecties. Er moet worden benadrukt dat, hoewel het gebruik van een antivirusprogramma de eerste stap is in het herstel van ransomware, beveiligingssoftware niet in staat is om gegevens te ontsleutelen.

▼ Toon discussie