Vertrouw de "World Health Organization (WHO)" oplichtingsmail niet

![]() Geschreven door Tomas Meskauskas op (bijgewerkt)

Geschreven door Tomas Meskauskas op (bijgewerkt)

"World Health Organization (WHO)"-oplichtingsmail virus verwijderingsgids

Wat is de "World Health Organization (WHO)" e-mail?

Zoals de onderzoekers hiro_ en BleepingComputer ontdekten worden er momenteel veel spammails verstuurd in naam van de "World Health Organization (WHO)" (de Wereldgezondheidsorganisatie). Die misleidende e-mails, die vermomd worden als officiële e-mails van de World Health Organization (WHO) bestaan in verschillende varianten, maar ze beweren allemaal dat ze belangrijke informatie te bevatten over de coronavirus/COVID-19 pandemie. Het doel van deze e-mails is phishing en het verspreiden van malware. Op het moment van onderzoek werden ze gebruikt om kwaadaardige programma's zoals GuLoader, HawkEye, Agent Tesla en Formbook te verspreiden. Deze e-mails kunnen echter ook gebruikt worden om andere malware te verspreiden.

Hieronder bespreken we vier varianten van de "Wereldgezondheidsorganisatie (WHO)"-mail, maar het is waarschijnlijk dat er meer versies zijn. Daarom kunnen de tekst en het onderwerp van deze e-mails verschillen of worden hergebruikt voor andere spamcampagnes. Evenzo kan dit model mogelijks worden gebruikt in andere oplichtingspogingen via phishing en/of om allerlei malware te verspreiden. Kort samengevat: de e-mail met het onderwerp "COVID-19 Solidariteitsreactiefonds voor WIE - NU DONEREN" vraagt aan zijn ontvangers om te doneren om zo mee te helpen met de inspanningen tegen het coronavirus. Deze mail geeft een korte uitleg over wat de Wereldgezondheidsorganisatie is en welke maatregelen zij neemt om de pandemie te bestrijden. De donaties worden gedaan in Bitcoin cryptocurrency maar de cryptowallets zijn eigenlijk in handen van cybercriminelen. De tweede variant met het onderwerp "WIE" CORONAVIRUS (COV,19) VEILIGHEID&PREVENTIEVE MAATREGELEN" stelt dat het bijgevoegde bestand aanbevelingen en dagelijkse tips bevat om gezondheidsklachten en virusinfecties te voorkomen. In plaats daarvan is de bijlage het uitvoerbare bestand van HawkEye - een malware-spionagetool. De derde variant, met als onderwerp "RE: Coronavirusziekte (COVID-19) uitbraakpreventie en genezingsupdate", beweert dat het bijgevoegde bestand een lijst is met eenvoudige instructies en veelvoorkomende, betaalbare medicatie die preventief zou werken tegen coronavirus. Dit kwaadaardige bestand wordt gebruikt om systemen te infecteren met Agent Tesla RAT. In de e-mail met het onderwerp "Nieuws omtrent corona-virus" staat dat het gearchiveerde bestand erin een e-boek bevat met de naam "Mijn gezondheid". Dat zou zogenaamd belangrijke informatie over COVID-19 bevatten, zoals de oorsprong, de stand van zaken rond het onderzoek naar het virus, transmissiescenario's, richtlijnen voor bescherming en preventie evenals aanpassingsinstructies en noodplannen voor nationale en lokale autoriteiten. In plaats van de beloofde informatie bevat het echter de GuLoader-malware. Die kan worden gebruikt om nog meer kwaadaardige programma's te downloaden/installeren. Onderzoek toonde aan dat het gebruikt wordt om de systemen te infecteren met de FormBook-spionagetool. Benadrukt moet worden dat al deze e-mails illegitiem zijn en dat hun inhoud niet mag worden vertrouwd. Daarom wordt het uitdrukkelijk afgeraden om e-mails van de "Wereldgezondheidsorganisatie (WHO)" en andere soortgelijke e-mails te vertrouwen.

| Naam | Mogelijke malware infectie |

| Type bedreiging | Trojan, wachtwoord-stelend virus, bank-malware, spyware. |

| Hoax | De e-mails zijn vermomd als mails van de Wereldgezondheidsorganisatie (WHO), met zogenaamd belangrijke informatie over het Coronavirus/COVID-19. |

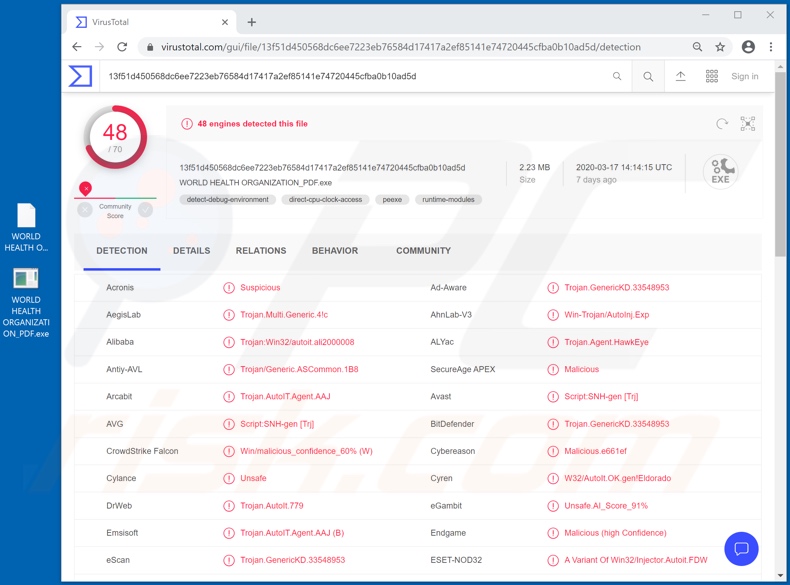

| Detectienamen (bijlage tweede variant) |

Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.GenericKD.33548953), ESET-NOD32 (een variant van Win32/Injector.Autoit.FDW), Kaspersky (Trojan-Spy.MSIL.Heye.ln), volledige detectielijst (VirusTotal) |

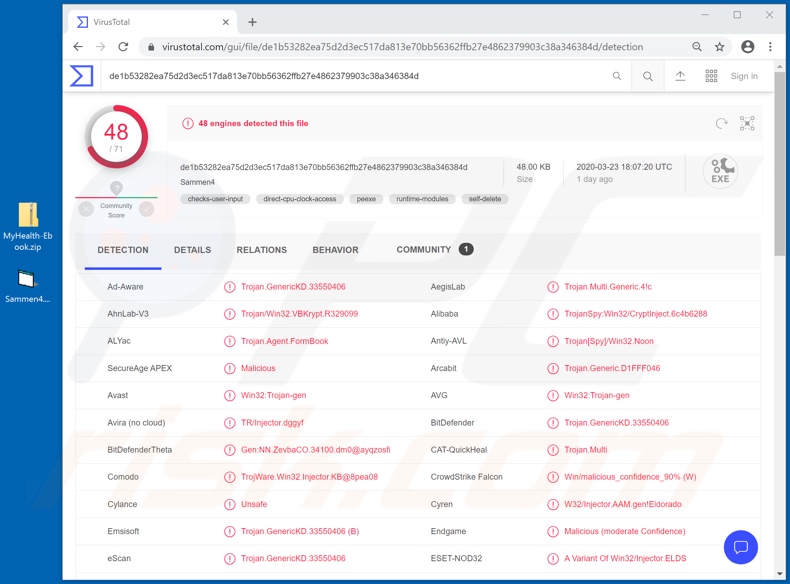

| Detectienamen (bijlage vierde variant) |

Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.33550406), ESET-NOD32 (een variant van Win32/Injector.ELDS), Kaspersky ( Trojan-Spy.Win32.Noon.awjt), volledige detectielijst (VirusTotal) |

| Symptomen | Trojans zijn ontworpen om heimelijk in de computer van het slachtoffer te infiltreren en te wachten, dus zijn er geen specifieke symptomen duidelijk zichtbaar op een geïnfecteerde machine. |

| Payload | GuLoader, HawkEye, Agent Tesla en Formbook en mogelijks andere kwaadaardige programma's. |

| Distributie methodes | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software 'cracks'. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer wordt toegevoegd aan een botnet. |

| Verwijdering | Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. |

Deze misleidende/oplichtingsmails worden met duizenden tegelijk verzonden tijdens kwaadaardige spamcampagnes. Deze e-mail wordt meestal vermomd als "officieel", "belangrijk", "dringend", "prioritair" of ze maken misbruik van de huidige situatie. Met de toenemende bezorgdheid bij het publiek over de coronavirus/COVID-19 pandemie, hebben cybercriminelen ervoor gekozen om dit onderwerpen te misbruiken. De e-mails van de "Wereldgezondheidsorganisatie (WHO)" zijn hiervan slechts enkele voorbeelden naast "COVID-19-oplossing aangekondigd door de WHO", "Coronavirus-gezichtsmasker", "COVID-19-verzekeringsplan van CIGNA" en tientallen andere. Alle misleidende e-mails dienen slechts één doel: inkomsten opleveren voor de cybercriminelen.

Hoe besmette de "World Health Organization (WHO)-oplichtingsmail" mijn computer?

Systemen worden besmet via kwaadaardige bestanden in deze misleidende e-mails. Deze inhoud kan aan de e-mails worden gehecht of erin worden gelinkt (d.w.z. downloadlinks). Besmettelijke bestanden kunnen verschillende formaten hebben, b.v. Microsoft Office- en PDF-documenten, archiefbestanden (ZIP, RAR enz.), uitvoerbare bestanden (.exe, .run enz.), JavaScript, enz. Wanneer deze bestanden worden geopend (uitgevoerd) dan start het infectieproces. Met andere woorden: het openen ervan activeert het downloaden/installeren van malware. Zo infecteren Microsoft Office-documenten de systemen door kwaadaardige macro-opdrachten uit te voeren. Na het openen vraagt het document namelijk aan zijn gebruikers om macro-opdrachten in te schakelen (dat wil zeggen om bewerken mogelijk te maken) en zodra dat is gebeurd begint de infectie. In releases van MS Office-programma's van vóór 2010 wordt dit proces gestart op het moment dat het besmettelijk document wordt geopend.

Hoe vermijdt u de installatie van malware?

Verdachte en/of irrelevante e-mails mogen niet worden geopend, vooral niet als deze zijn ontvangen van verdachte/onbekende afzenders. De bijlagen of links in dergelijke mails kunnen leiden tot risicovolle besmettingen. Bovendien wordt het aanbevolen om Microsoft Office-versies te gebruiken die na 2010 zijn uitgebracht. Aangezien deze nieuwere versies de modus "Beveiligde weergave" hebben, die voorkomt dat macro-opdrachten worden uitgevoerd zodra een document wordt geopend. Afgezien van spamcampagnes, wordt malware ook vaak verspreid via onbetrouwbare downloadkanalen (bijv. niet-officiële en gratis websites voor het hosten van bestanden, peer-to-peer-sharing-netwerken en andere externe downloaders) en via illegale activeringstools ("cracks") en valse updates. Daarom wordt het geadviseerd om altijd uw producten te downloaden van officiële en geverifieerde bronnen. Bovendien mag alle software alleen worden geactiveerd en bijgewerkt met de tools/functies die geleverd worden door de legitieme ontwikkelaars. Om de integriteit van het apparaat en de veiligheid van de gebruikers te garanderen, is het cruciaal om een betrouwbare antivirus-/antispywaresuite te hebben geïnstalleerd. Deze programma's moeten up-to-date worden gehouden, gebruikt worden om regelmatige systeemscans uit te voeren en om de gedetecteerde bedreigingen/problemen te verwijderen. Als u de bijlage met virus in een e-mail die zogenaamd van de Wereldgezondheidsorganisatie (WHO) afkomstig was al hebt geopend, dan raden we u aan een scan uit te voeren met Combo Cleaner om de geïnfiltreerde malware automatisch te verwijderen.

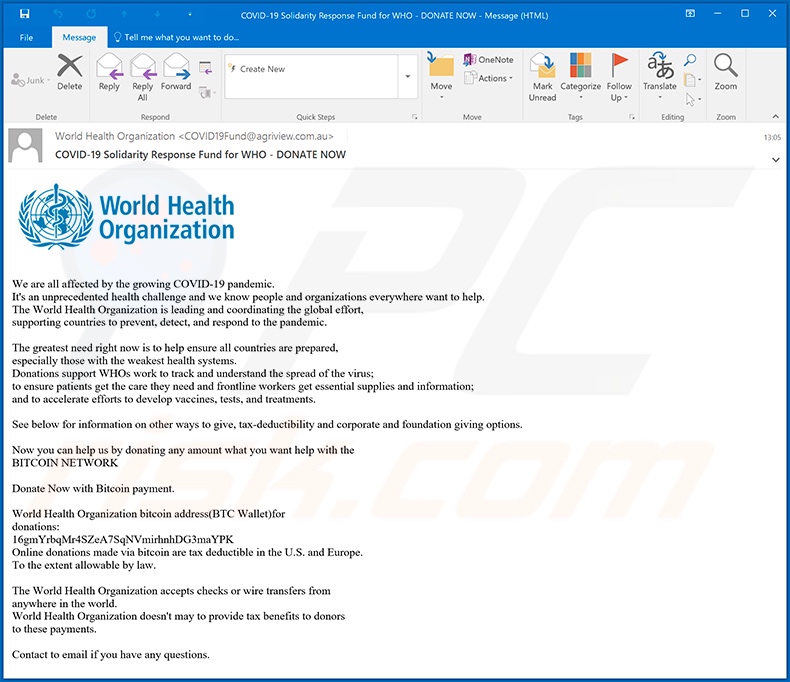

Tekst gepresenteerd in de eerste variant van de "World Health Organization (WHO)"-oplichtingsmail:

Subject: COVID-19 Solidarity Response Fund for WHO - DONATE NOW

World Health Organization

We are all affected by the growing COVID-19 pandemic.

It's an unprecedented health challenge and we know people and organizations everywhere want to help.

The World Health Organization is leading and coordinating the global effort,

supporting countries to prevent, detect, and respond to the pandemic.The greatest need right now is to help ensure all countries are prepared,

especially those with the weakest health systems.

Donations support WHOs work to track and understand the spread of the virus;

to ensure patients get the care they need and frontline workers get essential supplies and information;

and to accelerate efforts to develop vaccines, tests, and treatments.See below for information on other ways to give, tax-deductibility and corporate and foundation giving options.

Now you can help us by donating any amount what you want help with the

BITCOIN NETWORKDonate Now with Bitcoin payment.

World Health Organization bitcoin address(BTC Wallet) for

donations:

16gmYrbqMr4SZeA7SqNVmirhnhDG3maYPK

Online donations made via bitcoin are tax deductible in the U.S. and Europe.

To the extent allowable by law.The World Health Organization accepts checks or wire transfers from

anywhere in the world.

World Health Organization doesn't may to provide tax benefits to donors

to these payments.Contact to email if you have any questions.

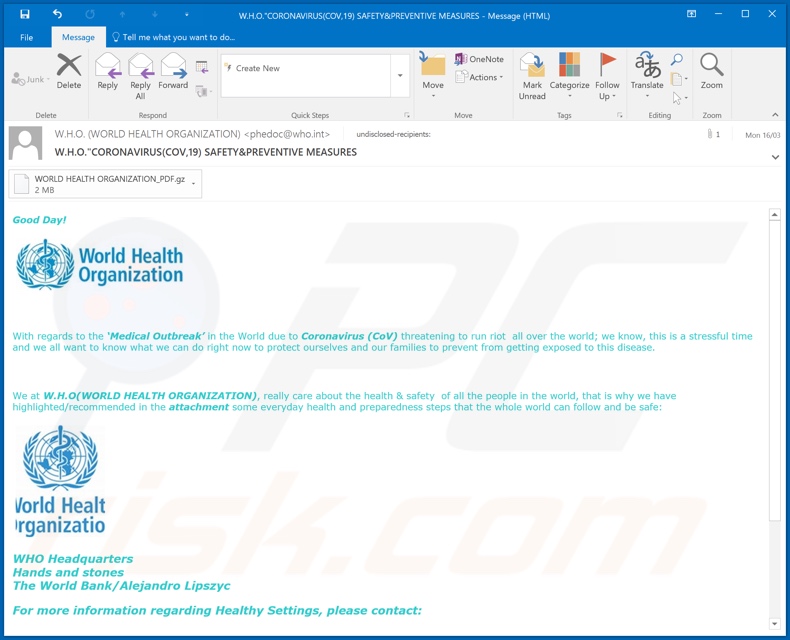

Screenshot van de tweede variant van de "World Health Organization (WHO)"-oplichtingsmail, die gebruikt wordt om de HawkEye malware te verspreiden:

Tekst gepresenteerd in deze e-mail:

Subject: W.H.O."CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES

Good Day!

With regards to the ‘Medical Outbreak’ in the World due to Coronavirus (CoV) threatening to run riot all over the world; we know, this is a stressful time and we all want to know what we can do right now to protect ourselves and our families to prevent from getting exposed to this disease.

We at W.H.O(WORLD HEALTH ORGANIZATION), really care about the health & safety of all the people in the world, that is why we have highlighted/recommended in the attachment some everyday health and preparedness steps that the whole world can follow and be safe:

WHO Headquarters

Hands and stones

The World Bank/Alejandro LipszycFor more information regarding Healthy Settings, please contact:

Interventions for Healthy Environments Unit (IHE)

Public Health and Environment Department (PHE)

World Health Organization

20 Avenue Appia

1211 Geneva 27

Switzerland

Fax No.: +41 22 791 13 83 Attention: Healthy Settings

E-mail: phedoc@who.int

Screenshot van detecties op VirusTotal van de kwaadaardige bijlage die verspreid wordt via deze variant:

De derde variant van de "World Health Organization (WHO)"-oplichtingsmail, die Agent Tesla RAT verspreidt (GIF):

Tekst in deze e-mail:

Subject: RE: Coronavirus disease (COVID-19) outbreak prevention and cure update.

Dear ******

Please find the attached file with the instructions on comon drugs to take for prevention and fase cure to this deadly virus called

Coronavirus Disease (COVID-19).This is an instruction from WHO (World Health Organization) to help fight agaisnt coronavirus.

NOTE : once received this mail review the attached file and follow the instructions .

please forward to your family members and friends to help us reach every one on how to fight

this virus , and the instructions are very simple and affordable.Thanks

Best regard

Director WHO (World Health Organization)

Dr. Tedros Adhanom W.H.OVeriforce and PEC Safety have merge. Learn more.

This e-mail is confidential and is intended solely for the use of the recipient. If you are not the intended recipient, be advised that you have received this e-mail in error and that any use, dissemination, forwarding, printing, or copying of this e-mail is strictly prohibited.

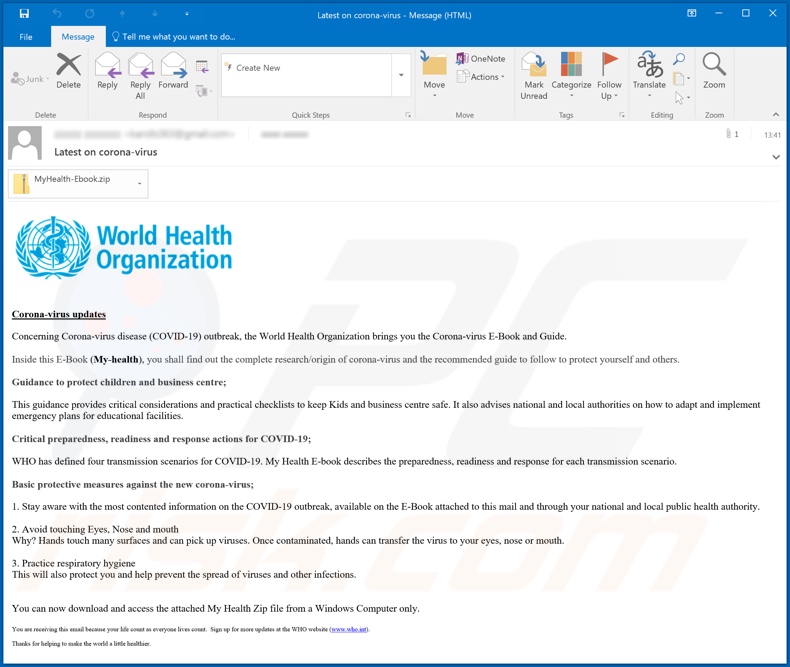

Screenshot van de vierde variant van de "World Health Organization (WHO)"-oplichtingsmail, die GuLoader verspreid (die de FormBook-malware injecteert):

Teks in deze e-mail:

Subject: Latest on corona-virus

Corona-virus updates

Concerning Corona-virus disease (COVID-19) outbreak, the World Health Organization brings you the Corona-virus E-Book and Guide.Inside this E-Book (My-health), you shall find out the complete research/origin of corona-virus and the recommended guide to follow to protect yourself and others.

Guidance to protect children and business centre;

This guidance provides critical considerations and practical checklists to keep Kids and business centre safe. It also advises national and local authorities on how to adapt and implement emergency plans for educational facilities.

Critical preparedness, readiness and response actions for COVID-19;

WHO has defined four transmission scenarios for COVID-19. My Health E-book describes the preparedness, readiness and response for each transmission scenario.

Basic protective measures against the new corona-virus;

1. Stay aware with the most contented information on the COVID-19 outbreak, available on the E-Book attached to this mail and through your national and local public health authority.

2. Avoid touching Eyes, Nose and mouth

Why? Hands touch many surfaces and can pick up viruses. Once contaminated, hands can transfer the virus to your eyes, nose or mouth.3. Practice respiratory hygiene

This will also protect you and help prevent the spread of viruses and other infections.You can now download and access the attached My Health Zip file from a Windows Computer only.

You are receiving this email because your life count as everyone lives count. Sign up for more updates at the WHO website (www.who[.]int).

Thanks for helping to make the world a little healthier.

Screenshot van detecties op VirusTotal van de kwaadaardige bijlage die verspreid wordt via deze variant:

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

▼ DOWNLOAD Combo Cleaner

De gratis scanner controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door Rcs Lt, het moederbedrijf van PCRisk. Lees meer. Door het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden.

Snelmenu:

- Wat is "World Health Organization (WHO)-oplichtingsmail"?

- STAP 1. Handmatige verwijdering van de World Health Organization (WHO) Email Virus malware.

- STAP 2. Controleren of uw computer virusvrij is.

Hoe malware handmatig verwijderen?

Handmatig verwijderen van malware is een gecompliceerde taak, meestal is het beter om antivirus- of antimalwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen, raden we aan Combo Cleaner te gebruiken. Als u malware handmatig wilt verwijderen, moet u eerst de naam kennen van de malware die u probeert te verwijderen. Hier een voorbeeld van een verdacht programma dat op de computer van de gebruiker wordt uitgevoerd:

Als u de lijst met programma's op uw computer hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer en een programma hebt geïdentificeerd dat er verdacht uitziet, gaat u verder met de volgende stappen:

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Herstart uw computer in Veilige Modus:

Herstart uw computer in Veilige Modus:

Windows XP en Windows 7 gebruikers: Tijdens het opstartproces van je computer druk je verschillende keren op de F8 toets op je toetsenbord tot het Geavanceerde Opties menu van Windows verschijnt. Dan selecteer je Veilige Modus met netwerk uit de lijst en druk je op ENTER.

Video die toont hoe Windows 7 te starten in "Veilige Modus met Netwerk":

Windows 8 gebruikers: Ga naar het Windows 8 Start Scherm, typ Geavanceerd, in de zoekresultaten selecteer je Instellingen. Klik op geavanceerde startopties, in het geopende 'Algemene PC-instellingen' scherm selecteer je Geavanùceerde Opstart. Klik op de 'Nu herstarten'-knop. Je computer zal nu herstarten in het 'Geavanceerde Opstartopties menu'. Klik op de 'Probleemoplosser'-knop, klik dan op de 'Geavanceerde Opties'-knop. In het geavanceeerde opties scherm klik op 'Opstartinstellingen'. Klik op de 'Herstarten'-knop. Je PC zal nu herstarten naar het Opstart Instellingen scherm. Druk F5 om in Veilige Modus met netwerk te starten.

Video die toont hoe Windows 8 te starten in "Veilige Modus met Netwerk":

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het Power-icoon. In het geopende menu klik je op herstarten terwijl je de Shift-knop ingedrukt houdt. In het 'Kies een optie'-scherm klik je op 'Problemen oplossen' en selecteer je de 'Geavanceerde opties'. In het 'Geavanceerde-opties menu selecteer je opstartinstellingen en klik je op de 'Herstarten'-knop. In het volgende scherm moet je op de F5-knop drukken. Zo zal je besturingssysteem in veilige modus met netwerk herstart worden.

Video die toont hoe Windows 10 te starten in "Veilige Modus met Netwerk":

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

Schrijf het volledige pad en de naam op. Merk op dat sommige malware de procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u 'Delete'.

Nadat u de malware hebt verwijderd via de Autoruns-applicatie (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende opstart van het systeem), moet u de malwarenaam op uw computer zoeken. Zorg dat u verborgen mappen en bestanden inschakelt voordat u doorgaat. Als u het bestand van de malware vindt, verwijder het dan.

Start uw computer opnieuw op in normale modus. Door deze stappen te volgen, kunt u eventuele malware van uw computer verwijderen. Merk op dat voor het handmatig verwijderen van malware een grondige computerkennis noodzakelijk is. Het wordt daarom aanbevolen om de verwijdering van malware over te laten aan antivirus- en antimalwareprogramma's. Deze stappen werken mogelijk niet met geavanceerde malware-infecties. Zoals altijd is het beter om besmettingen te voorkomen dan achteraf malware te moeten verwijderen. Om ervoor te zorgen dat uw computer veilig blijft, moet u steeds de meest recente updates van het besturingssysteem installeren en antivirussoftware gebruiken.

Om zeker te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner.

▼ Toon discussie