Virus en spyware verwijderingsrichtlijnen, instructies om de installatie ongedaan te maken

Hoe verwijder je de search.viewsearch.net browser hijacker van een Mac?

Wat is search.viewsearch.net?

Search.viewsearch.net (ook bekend als searchword.news) is een valse zoekmachine voor het internet die de meest relevante zoekresultaten genereert en die gebruikers ook het laatste nieuws biedt dat populair is op internet. Afgaande op het uiterlijk van deze website kan deze legitiem lijken maar eigenlijk registreert search.viewsearch.net constant allerlei data over het surfgedrag op internet. Verder promoten de ontwikkelaars deze site via frauduleuze applicaties en installers die de instellingen van de internetbrowser wijzigen zonder toestemming van de gebruikers.

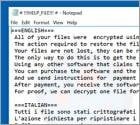

LLTP ransomware verwijderingsinstructies

Wat is LLTP?

LLTP is een bijgewerkte versie van een ransomwarevirus genaamd VenusLocker. Het werd eerst ontdekt door een malware-onderzoeker genaamd MalwareHunterTeam. Eens geïnfiltreerd versleutelt LLTP de bestanden van de slachtoffers met behulp van AES-256 en RSA-2048 algoritmes. Bijkomend hernoemt LLTP verschillende bestanden door de bestandsnamen te versleutelen met een Base64 schema. Dit wijzigt ook de bestandsextensie naar ".ENCRYPTED_BY_LLTP" of ".ENCRYPTED_BY_LLTPp" (afhankelijk van het bestandstype). "1.jpg" wordt zo bv. hernoemd naar "MS5qcGcNCg0K.ENCRYPTED_BY_LLTPp". Na succesvolle versleuteling wijzigt LLTP de bureaubladachtergtrond op de computer van het slachtoffer, opent het een pop-up scherm en creëert het een tekstbestand ("LEAME.txt" dat op het bureaublad van het slachtoffer wordt geplaatst. Deze bevatten alle drie een bericht met de vraag om losgeld.

Lick ransomware verwijderingsinstructies

Wat is Lick?

Lick is een virus van het ransomware-type dat lijkt op Kirk. Het werd voor het eerst ontdekt door malware-onderzoeker Jakub Kroustek. Eens geïnfiltreerd versleutelt Lick verschillende bestanden en voegt het aan bestandsnamen de ".Licked" extensie toe. Zo wordt "sample.jpg" bv. hernoemd naar "sample.jpg.Licked". Daarna creëert Lick de volgende bestanden: 1) "ERRORLOG.txt", met daarin een bericht met een vraag om losgeld; 2) "stats.txt", met een lijst van versleutelde bestanden; 3) een pwd bestand, met een ontsleutelingwachtwoord dat jammer genoeg ook versleuteld is.

Pay_creditcard ransomware verwijderingsinstructies

Wat is Pay_creditcard?

Pay_creditcard is een virus van het ransomware-type dat werd ontdekt door een malware-onderzoeker met de nickname MalwareHunterTeam. Deze malware wordt verspreid via de RIG Exploit Kit. Eens geïnfiltreerd versleutelt Pay_creditcard verschillende gegevens en voegt het een ".crypted" extensie toe aan de naam van elk getroffen bestand. Daarna opent Pay_creditcard een pop-up scherm (interface gelijkaardig aan de CTB-Locker pop-up) die een bericht bevat met de vraag om losgeld. Bijkomend creëert deze malware een indexbestand index.html waarin verwezen wordt naar twee verschillende .html bestanden ("pay_creditcard.html" en "index.html") die in de ".../Users/User/AppData/Roaming/How_To_Decrypt_Files" map werden geplaatst.

All_Your_Documents.rar ransomware verwijderingsinstructies

Wat is All_Your_Documents.rar?

All_Your_Documents.rar (ook bekend als ROSHALOCK 2.00) is een virus van het ransomware-type ontdekt door beveiligingsresearcher Michael Gillespie. Net zoals met andere virussen van het ransomware-type infiltreert All_Your_Documents.rar systemen zonder toestemming van de gebruikers. Het versleutelt echter geen bestanden - het compresseert alle bestanden in één met een wachtwoord beveiligd archiefbestand (genaamd "All_Your_Documents.rar"). All_Your_Documents.rar creëert vervolgens een tekstbestand ("All Your Files in Archive!.txt") en plaatst dit op het bureaublad.

Matrix ransomware verwijderingsinstructies

Wat is Matrix?

Matrix is een virus van het ransomware-type dat verschillende gegevens opgeslagen op de computer van het slachtoffer versleutelt. Het is echter de moeite waard te vermelden dat Matrix nog enkele fouten bevat. Het versleutelt niet alle bestanden en we denken daarom dat de Matrix ransomware nog ontwikkeld wordt. Deze malware voegt de ".matrix" extensie toe aan de naam van elk versleuteld bestand. Zo wordt bijvoorbeeld "sample.jpg" hernoemd naar "sample.jpg.matrix". Volgend op een succesvolle versleuteling creëert Matrix tekstbestand genaamd "matrix-readme.rtf" (nieuwere varianten gebruiken "Readme-Matrix.rtf") en plaatsen dit in elke map. Het bestand bevat een vraag om losgeld.

Kirk ransomware verwijderingsinstructies

Wat is Kirk?

Kirk is een virus van het ransomware-type dat claimt een netwerktester te zijn genaamd "Low Orbital Ion Cannon". Deze ransomware werd eerst ontdekt door beveiligingsonderzoeker Jakub Kroustek. Volgend op een succesvolle infiltratie versleutelt Kirk bestanden en voegt er de ".kirked" extensie aan toe (zo wordt "sample.jpg" bijvoorbeeld hernoemd naar "sample.jpg.kirked"). Daarna wordt een pop-up venster vertoond met daarin het tekstbestand ("RANSOM_NOTE.txt") dat wordt aangemaakt en op het bureaublad geplaatst. Beiden bevatten een identiek losgeldbericht. Dit virus creëert ook een bestand genaamd 'pwd' en plaatst dit in elke map met versleutelde data. Het bestand bevat het wachtwoord dat ook versleuteld is.

Revenge ransomware verwijderingsinstructies

Wat is Revenge?

Revenge is een nieuwe variant van een virus van het ransomware-type genaamd CryptoMix. Het is ook erg gelijkaardig aan CryptoShield (een andere variant van de CryptoMix ransomware). Oplichters verspreiden Revenge via de RIG Exploit Kit. Ze hacken verscheidene websites en injecteren er een Javascript code in die de computer van het slachtoffer scant op kwetsbaarheden en de Revenge ransomware probeert te installeren. Eens geïnfiltreerd worden door Revenge een aantal processen afgesloten (om toegang tot de bestanden te krijgen) en vervolgens worden deze versleuteld met AES-256 cryptografie. Bijkomend zal Revenge de versleutelde bestanden hernoemen met een "[32_willekeurige_tekens].REVENGE" patroon. Zo wordt "sample.jpg" bijvoorbeeld hernoemd naar "G89AL1H0PJM34GNHEQBYF2DAZM820K4L.REVENGE". Bijkomend voert Revenge verschillende commando's uit om Schaduwvolume-kopieën te verwijderen en om de Windows Opstartherstel-functie uit te schakelen. Daarna zal Revenge een tekstbestand creëren ("# !!!HELP_FILE!!! #.txt") dat in elke map met versleutelde bestanden wordt geplaatst.

Hoe verwijder je Shoppinizer van een Mac computer?

Wat is Shoppinizer?

Identiek aan Couponizer, My WebEnhancer, My ShopMate en een aantal andere frauduleuze apps is Shoppinizer een misleidende applicatie die zogezegd tijd en geld hebt te besparen door het leveren van kortingsbonnen en het melden van speciale voordeelaanbiedingen beschikbaar in allerlei online winkels. Deze claims overtuigen gebruikers vaak dat Shoppinizer legitiem en nuttig is maar eigenlijk infiltreert deze app systemen zonder toestemming. Verder levert ze intrusieve online advertenties en registreert ze voortdurend data gelinkt aan de surfactiviteit van gebruikers. Shoppinizer wordt geklasseerd als adware en een mogelijk ongewenst programma (PUP).

The HoeflerText Font Wasn't Found "Het HoeflerText lettertype werd niet gevonden" verwijderingsinstructies

Wat is The HoeflerText Font Wasn't Found?

"The HoeflerText Font Wasn't Found" (vertaald "Het HoeflerText lettertype werd niet gevonden" is een valse foutmelding waarin gemeld wordt dat slachtoffers het Google Chrome Font Pack moeten bijwerken. Wees je ervan bewust dan anders dan bij gelijkaardige foutmelding "The HoeflerText Font Wasn't Found" niet vertoond wordt door kwaadaardige websites maar door legitieme websites die door cybercriminelen besmet werden met Javascript code (meestal Wordpress content management systeem-websites). Slachtoffers worden aangemoedigd een pakket met lettertypes te downloaden zodat de website correct kan worden weergegeven. Eerder dan het bijwerken van de lettertypes wordt echter ransomware op de systemen van de slachtoffers geïnstalleerd.

Meer artikelen...

Pagina 484 van 587

<< Start < Vorige 481 482 483 484 485 486 487 488 489 490 Volgende > Einde >>