De backdoor-type malware BugSleep verwijderen

![]() Geschreven door Tomas Meskauskas op

Geschreven door Tomas Meskauskas op

Wat voor soort malware is BugSleep?

BugSleep is de naam van een backdoor-type malware. Schadelijke software in deze categorie wordt meestal gebruikt in de eerste stadia van infectie om systemen voor te bereiden op verdere infiltratie of om basisgegevens te verzamelen. BugSleep kan een aantal commando's uitvoeren op apparaten en bestanden van slachtoffers manipuleren.

Deze malware is een op maat gemaakte backdoor die al bestaat sinds ten minste de lente van 2024. Het wordt gebruikt door een bedreigende actor genaamd "MuddyWater"; deze groep wordt geassocieerd met het Ministerie van Inlichtingen van de Islamitische Republiek Iran (MOIS). BugSleep werd voor het eerst waargenomen in een aanval tegen een bedrijf in Israël.

Overzicht BugSleep-malware

BugSleep heeft eigenschappen die detectie en analyse tegengaan, waaronder detectie wanneer het wordt uitgevoerd in een sandbox-omgeving. Na infiltratie onderneemt deze backdoor actie om persistentie te garanderen. Het stelt zichzelf in als een geplande taak die elke dertig minuten wordt herhaald. Het kwaadaardige programma kan ook in slaapmodus gaan en sommige versies kunnen deze tijd van inactiviteit wijzigen.

Daarnaast kan BugSleep zijn commandoregelcode injecteren in legitieme processen, zoals PowerShell, Microsoft Edge, Google Chrome, Opera, AnyDesk en OneDrive. Dit programma kan commando's uitvoeren en bestanden beheren door ze te schrijven en te downloaden (stelen).

Ontwikkelaars van malware verbeteren hun software en methodologieën vaak en er zijn aanwijzingen dat BugSleep actief wordt ontwikkeld. Deze backdoor heeft bugs (fouten) verwijderd en bevat ongebruikte code. Daarom kunnen mogelijke toekomstige versies van BugSleep meer gestroomlijnd zijn of extra/andere functies bevatten.

Samengevat kan de aanwezigheid van software zoals BugSleep op apparaten leiden tot meervoudige systeeminfecties, ernstige privacyproblemen, financiële verliezen en identiteitsdiefstal.

Er moet worden vermeld dat malware die wordt ingezet tegen zeer gevoelige doelen (zoals BugSleep) een nog grotere bedreiging kan vormen.

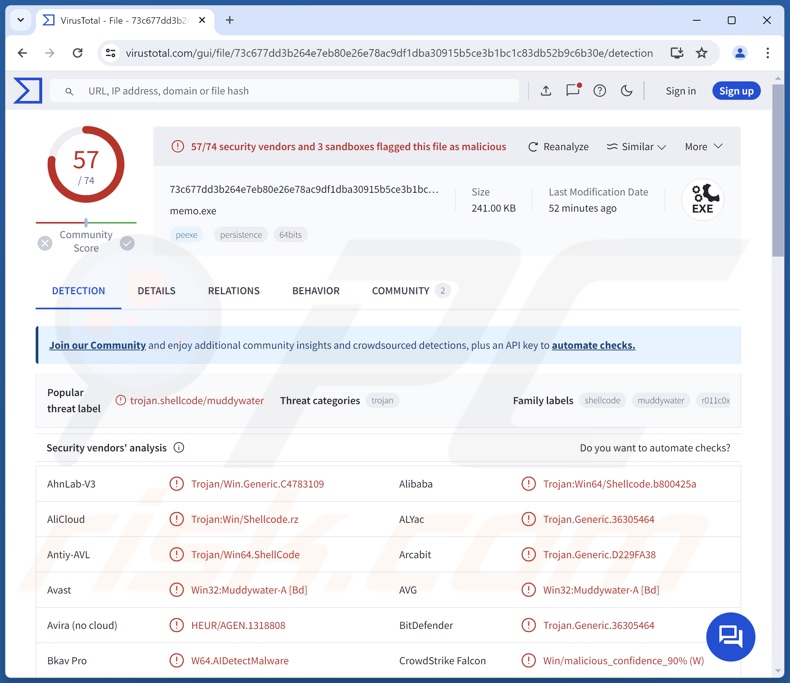

| Naam | BugSleep malware |

| Type bedreiging | Trojaans paard, Achterdeur |

| Namen van detectie | Avast (Win32:Muddywater-A [Bd]), Combo Cleaner (Trojan.Generic.36305464), ESET-NOD32 (Een variant van Win64/Agent.YM), Kaspersky (Trojan.Win64.Shellcode.rc), Microsoft (Trojan:Win64/Donut.C!MTB), Volledige Lijst Van Detecties (VirusTotal) |

| Symptomen | Trojaanse paarden zijn ontworpen om heimelijk te infiltreren in de computer van het slachtoffer en zich stil te houden. Er zijn dus geen specifieke symptomen zichtbaar op een geïnfecteerde machine. |

| Distributiemethoden | Geïnfecteerde e-mailbijlagen, schadelijke online advertenties, social engineering, softwarekrakers. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer toegevoegd aan een botnet. |

| Malware verwijderen (Windows) | Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. |

Backdoor-type malware voorbeelden

Warmcookie, NICECURL, TAMECAT, MadMxShel en XRed zijn slechts enkele van onze nieuwste artikelen over backdoor-type malware.

Zoals vermeld in de inleiding, wordt dit type software meestal geïmplementeerd in de eerste stadia van infectie. Deze programma's kunnen worden gebruikt om systemen voor te bereiden, kwetsbaarheden te verkennen, persistentie te verzekeren, verkenning uit te voeren en zelfs om extra kwaadaardige programma's of inhoud te downloaden/installeren.

Het moet worden benadrukt dat ongeacht de manier waarop malware werkt - de aanwezigheid ervan op een systeem de integriteit van het apparaat en de veiligheid van de gebruiker bedreigt. Daarom moeten alle bedreigingen onmiddellijk na detectie worden geëlimineerd.

Hoe is BugSleep in mijn computer geïnfiltreerd?

BugSleep wordt verspreid via e-mail-spamcampagnes (malspam). Dit is een standaardpraktijk voor de "MuddyWater"-bedreigingsgroep, die gelieerd is aan MOIS. De BugSleep werd gebruikt om een Israëlisch bedrijf aan te vallen.

MuddyWater is zeer actief in het Midden-Oosten, maar heeft ook campagnes gevoerd in landen buiten deze regio. De groep heeft zowel gerichte als generieke lokmiddelen gebruikt in hun malspam. Deze dreigingsactor heeft geprobeerd netwerken te infecteren die zijn gekoppeld aan luchtvaartmaatschappijen, reisbureaus, nieuwsorganisaties, gemeenten (Israël) en andere entiteiten.

In ieder geval werden de beoogde organisaties in de e-maillokkers genoemd, maar de thema's varieerden (bijv. branchespecifieke software, online cursussen, webinars, enz.) Het lokaas werd ook hergebruikt; dezelfde sjabloon werd gebruikt in een campagne in Saudi-Arabië en tegen een Israëlisch bedrijf (dat BugSleep verspreidde).

MuddyWater heeft spammail verstuurd in lokale talen en in het Engels. Meestal wordt de malspam verzonden via gestolen e-mailaccounts die gekoppeld zijn aan het doelwit.

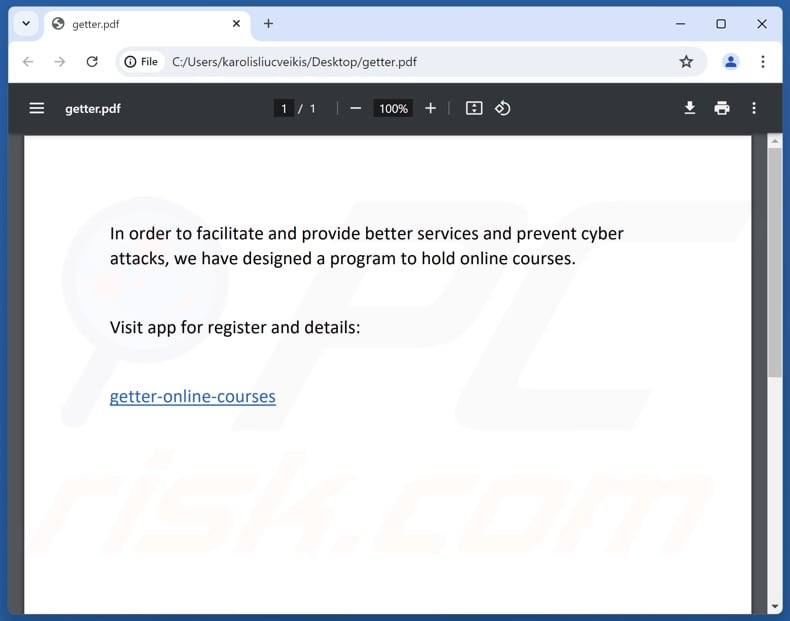

Om BugSleep verder te verspreiden, bevatten de e-mails een PDF-bijlage met een link die leidde naar het downloaden van een ZIP-archief. Dit bestand werd gehost door misbruik te maken van de Egnyte file-sharing service.

Egnyte wordt veel gebruikt in bedrijfsomgevingen om bestanden te delen via het web. De dreigersgroep in kwestie heeft Egnyte-subdomeinen gebruikt die de namen van de doelentiteiten bevatten en wanneer een webpagina wordt geopend, kan deze de naamgeving volgen die door het doelwit wordt gebruikt en de juiste afzender bevatten.

Het gedownloade archief bevatte het uitvoerbare bestand van BugSleep. Deze malware kon vervolgens zichzelf injecteren in echte processen en persistentie-gerelateerde activiteiten uitvoeren voordat het verbinding maakte met zijn C&C-server (Command and Control).

BugSleep kan echter ook via andere methoden worden verspreid. Cybercriminelen vertrouwen voornamelijk op phishing en social engineering om malware te verspreiden. Kwaadaardige programma's zijn meestal vermomd als of gebundeld met reguliere inhoud.

Virulente bestanden zijn er in verschillende formaten, bijv. archieven (ZIP, RAR, enz.), uitvoerbare bestanden (.exe, .run, enz.), documenten (Microsoft Office, Microsoft OneNote, PDF, enz.), JavaScript, enz. Zodra een schadelijk bestand wordt uitgevoerd, uitgevoerd of op een andere manier wordt geopend (bijv. door op ingesloten koppelingen/bestanden te klikken, macro's in te schakelen, enz.

Wijdverspreide distributietechnieken zijn onder andere: schadelijke bijlagen/links in spam (bijv. e-mails, DM's/PM's, enz.), drive-by (stiekeme/bedrieglijke) downloads, online scams, malvertising, verdachte downloadbronnen (bijv. freeware en sites van derden, P2P-sharingnetwerken, enz.), illegale inhoud, illegale softwareactiveringstools ("cracking") en nepupdates.

Bovendien kunnen sommige schadelijke programma's zichzelf verspreiden via lokale netwerken en verwijderbare opslagapparaten (bijv. externe harde schijven, USB-sticks, enz.).

Hoe voorkomt u de installatie van malware?

We raden u ten zeerste aan om inkomende e-mails en andere berichten met de nodige voorzichtigheid te benaderen. Open geen bijlagen of koppelingen in dubieuze/irrelevante e-mails, omdat deze kwaadaardig kunnen zijn. Wees daarnaast waakzaam tijdens het browsen omdat frauduleuze en gevaarlijke online inhoud meestal echt en onschuldig lijkt.

Een andere aanbeveling is om alleen te downloaden van officiële en geverifieerde kanalen. We raden aan om programma's te activeren en bij te werken met functies/tools van legitieme ontwikkelaars, omdat programma's van derden malware kunnen bevatten.

Het is van het grootste belang voor de veiligheid van apparaten en gebruikers om een goede antivirussoftware te installeren en up-to-date te houden. Deze software moet worden gebruikt om regelmatig systeemscans uit te voeren en bedreigingen en problemen te verwijderen. Als u denkt dat uw computer al geïnfecteerd is, raden we u aan een scan uit te voeren met Combo Cleaner om geïnfiltreerde malware automatisch te verwijderen.

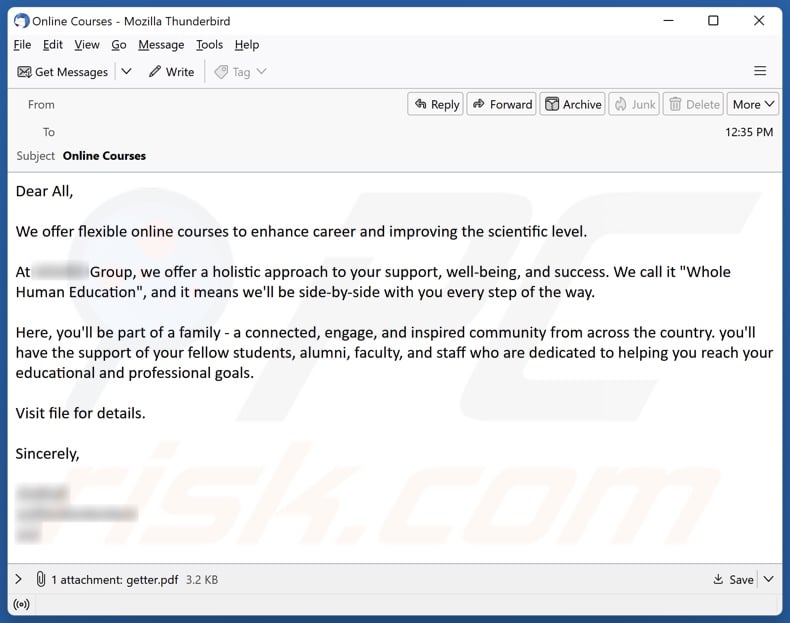

Screenshot van een spam e-mail waarin BugSleep backdoor malware wordt verspreid:

Tekst in deze e-mailbrief:

Subject: Online Courses

Dear All,

We offer flexible online courses to enhance career and improving the scientific level.

At - Group, we offer a holistic approach to your support, well-being, and success. We call it "Whole Human Education", and it means we'll be side-by-side with you every step of the way.

Here, you'll be part of a family - a connected, engage, and inspired community from across the country. you'll have the support of your fellow students, alumni, faculty, and staff who are dedicated to helping you reach your educational and professional goals.

Visit file for details.

Sincerely,-

Screenshot van de schadelijke bijlage die BugSleep verspreidt ("getter.pdf"):

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

▼ DOWNLOAD Combo Cleaner

De gratis scanner controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door Rcs Lt, het moederbedrijf van PCRisk. Lees meer. Door het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden.

Snelmenu:

- Wat is BugSleep?

- STAP 1. Handmatige verwijdering van BugSleep malware.

- STAP 2. Controleer of je computer schoon is.

Hoe verwijder ik malware handmatig?

Het handmatig verwijderen van malware is een ingewikkelde taak - meestal is het het beste om antivirus- of antimalwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen, raden we aan Combo Cleaner te gebruiken.

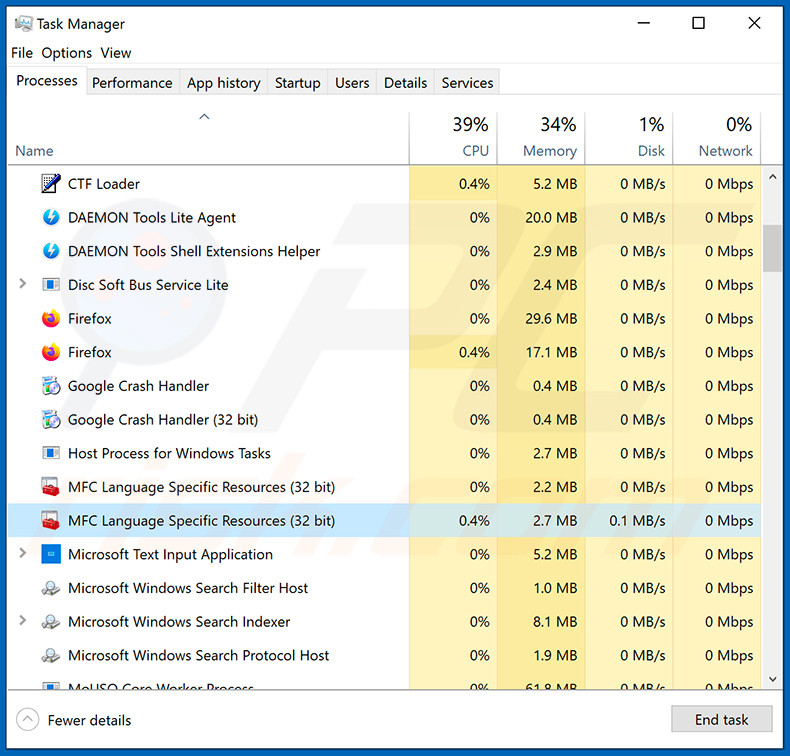

Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u probeert te verwijderen. Hier is een voorbeeld van een verdacht programma dat wordt uitgevoerd op de computer van een gebruiker:

Als je de lijst met programma's die op je computer worden uitgevoerd hebt gecontroleerd, bijvoorbeeld met taakbeheer, en een programma hebt geïdentificeerd dat er verdacht uitziet, moet je doorgaan met deze stappen:

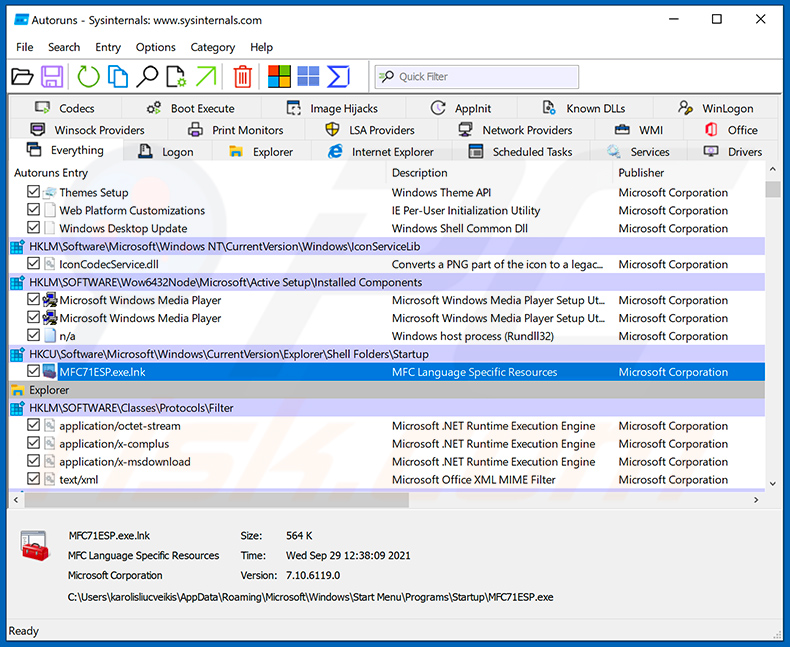

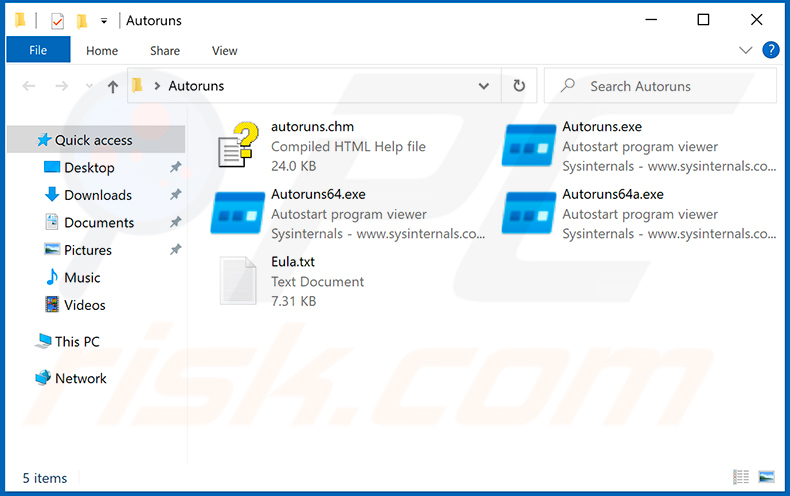

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

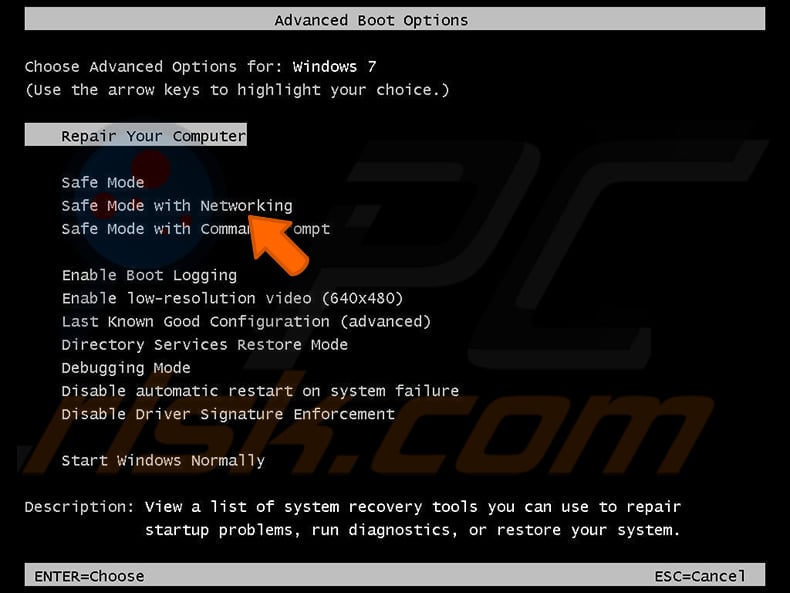

Start je computer opnieuw op in Veilige modus:

Start je computer opnieuw op in Veilige modus:

Gebruikers van Windows XP en Windows 7: Start je computer op in Veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten, klik op OK. Druk tijdens het opstarten van de computer meerdere keren op de F8-toets op je toetsenbord totdat je het menu Geavanceerde opties van Windows ziet en selecteer vervolgens Veilige modus met netwerken uit de lijst.

Video die laat zien hoe je Windows 7 start in "Veilige modus met netwerk":

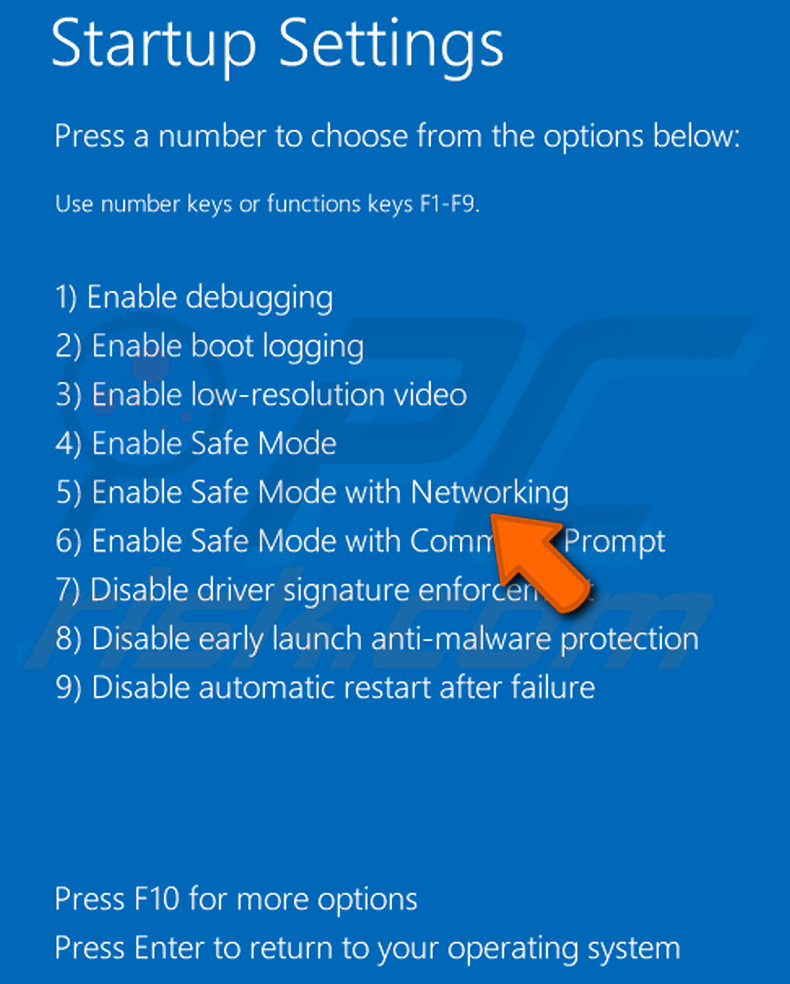

Windows 8 gebruikers: Start Windows 8 op in Veilige modus met netwerk - Ga naar het Windows 8 Startscherm, typ Geavanceerd, selecteer in de zoekresultaten Instellingen. Klik op Geavanceerde opstartopties, selecteer in het geopende venster "Algemene pc-instellingen" Geavanceerd opstarten.

Klik op de knop "Nu opnieuw opstarten". Je computer wordt nu opnieuw opgestart in het menu "Geavanceerde opstartopties". Klik op de knop "Problemen oplossen" en vervolgens op de knop "Geavanceerde opties". Klik in het scherm met geavanceerde opties op "Opstartinstellingen".

Klik op de knop "Opnieuw opstarten". Je pc zal opnieuw opstarten in het scherm Opstartinstellingen. Druk op F5 om op te starten in Veilige modus met netwerk.

Video die laat zien hoe je Windows 8 opstart in "Veilige modus met netwerk":

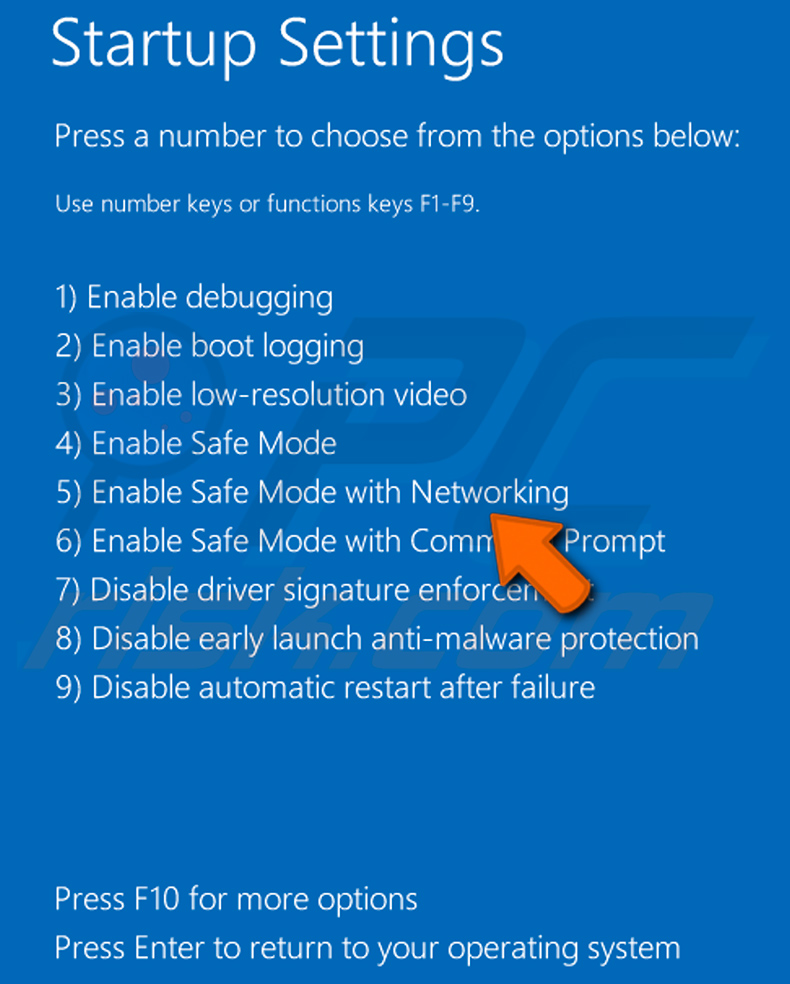

Windows 10-gebruikers: Klik op het Windows-logo en selecteer het Power-pictogram. Klik in het geopende menu op "Opnieuw opstarten" terwijl je de toets "Shift" op je toetsenbord ingedrukt houdt. Klik in het venster "Een optie kiezen" op "Problemen oplossen" en selecteer vervolgens "Geavanceerde opties".

Selecteer in het menu "Geavanceerde opties" "Opstartinstellingen" en klik op de knop "Opnieuw opstarten". In het volgende venster moet je op de toets "F5" op je toetsenbord klikken. Hierdoor wordt je besturingssysteem opnieuw opgestart in de veilige modus met netwerken.

Video die laat zien hoe je Windows 10 start in "Veilige modus met netwerk":

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

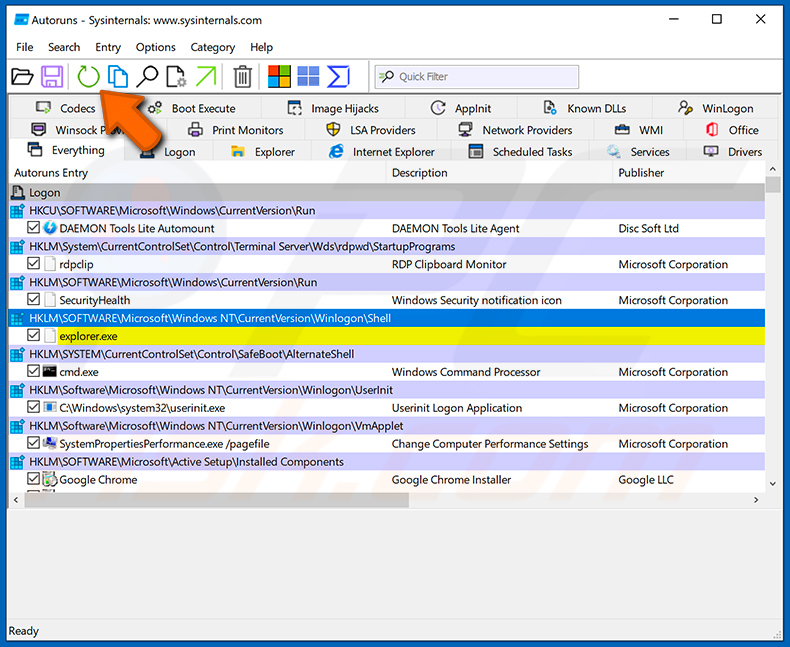

Klik in de Autoruns-toepassing op "Options" (Opties) bovenaan en schakel de opties "Hide Empty Locations" (Lege locaties verbergen) en "Hide Windows Entries" (Windows items verbergen) uit. Klik na deze procedure op het pictogram "Vernieuwen".

Klik in de Autoruns-toepassing op "Options" (Opties) bovenaan en schakel de opties "Hide Empty Locations" (Lege locaties verbergen) en "Hide Windows Entries" (Windows items verbergen) uit. Klik na deze procedure op het pictogram "Vernieuwen".

Controleer de lijst van de Autoruns-toepassing en zoek het malwarebestand dat je wilt verwijderen.

Controleer de lijst van de Autoruns-toepassing en zoek het malwarebestand dat je wilt verwijderen.

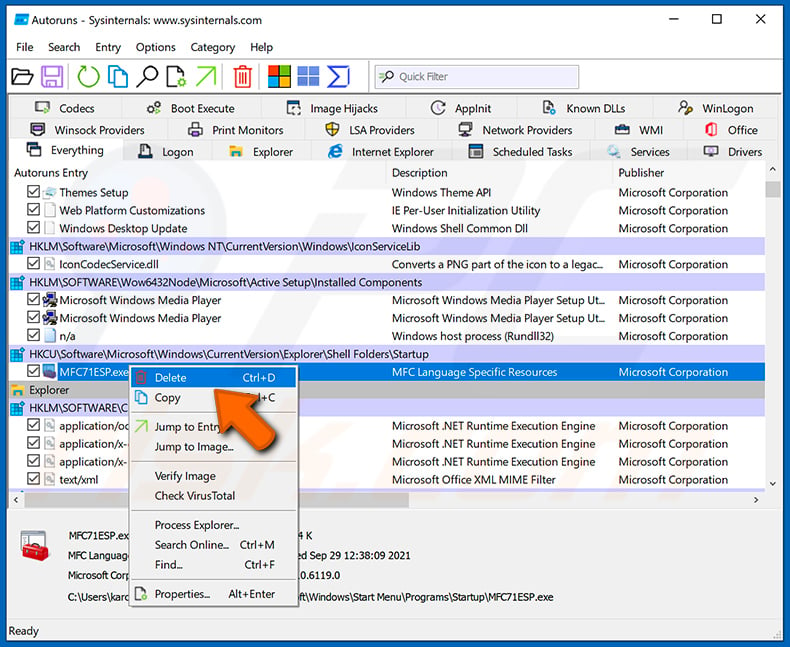

Je moet het volledige pad en de naam opschrijven. Merk op dat sommige malware procesnamen verbergt onder legitieme Windows procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u "Verwijderen".

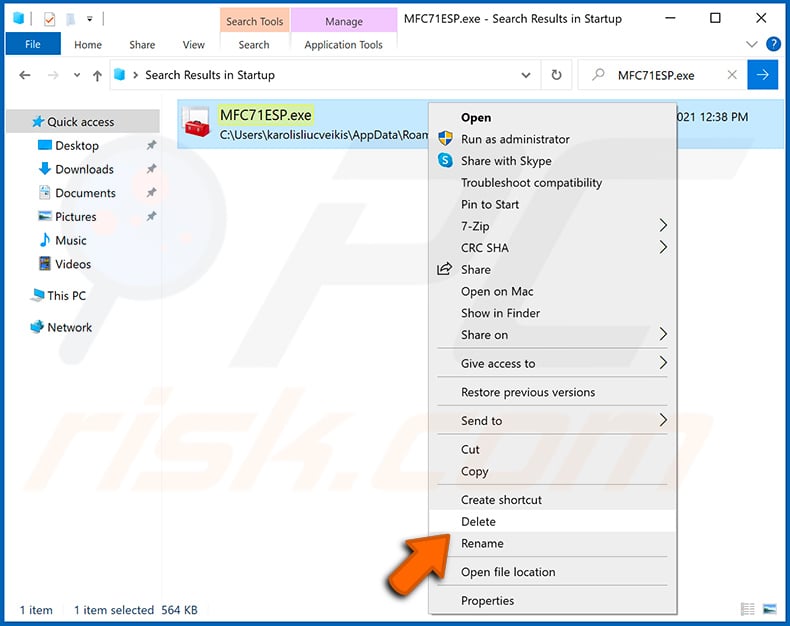

Nadat u de malware hebt verwijderd via de toepassing Autoruns (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende keer opstarten van het systeem), moet u zoeken naar de naam van de malware op uw computer. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verder gaat. Als je de bestandsnaam van de malware vindt, verwijder deze dan.

Start je computer opnieuw op in de normale modus. Als je deze stappen volgt, zou je alle malware van je computer moeten verwijderen. Houd er rekening mee dat voor het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist zijn. Als je deze vaardigheden niet hebt, laat het verwijderen van malware dan over aan antivirus- en antimalwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om een infectie te voorkomen dan om malware later te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates van het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden we u aan uw computer te scannen met Combo Cleaner.

Vaak gestelde vragen (FAQ)

Mijn computer is geïnfecteerd met BugSleep malware, moet ik mijn opslagapparaat formatteren om er vanaf te komen?

Het verwijderen van malware vereist zelden zulke drastische maatregelen.

Wat zijn de grootste problemen die BugSleep malware kan veroorzaken?

De gevaren van een infectie hangen af van de functionaliteiten van de malware en de modus operandi van de cybercriminelen. BugSleep is een backdoor-type programma dat in staat is om zijn persistentie te verzekeren, commando's uit te voeren en bestanden te stelen.

Over het algemeen kunnen dergelijke infecties leiden tot meervoudige systeeminfecties, ernstige privacyproblemen, financiële verliezen en identiteitsdiefstal. Het is opmerkelijk dat BugSleep is ingezet tegen zeer gevoelige doelen - en dit soort aanvallen kunnen bedreigingen van groter belang vormen.

Wat is het doel van BugSleep-malware?

Malware wordt voornamelijk gebruikt om inkomsten te genereren. Cybercriminelen kunnen kwaadaardige programma's echter ook gebruiken om zichzelf te amuseren, persoonlijke vendetta's uit te voeren, processen te verstoren (bijv. websites, diensten, bedrijven, organisaties, enz.), aan hacktivisme te doen en politiek/geopolitiek gemotiveerde aanvallen te lanceren.

Het is relevant om te vermelden dat BugSleep in verband wordt gebracht met het Iraanse ministerie van Inlichtingen en Veiligheid (MOIS), wat duidt op solide geopolitieke motivaties.

Hoe is BugSleep malware mijn computer binnengedrongen?

BugSleep werd verspreid via malspam (kwaadaardige spamcampagnes). Andere verspreidingsmethoden zijn niet onwaarschijnlijk.

Malware wordt voornamelijk verspreid via drive-by downloads, online scams, malvertising, onbetrouwbare downloadbronnen (bijv. freeware en gratis bestandshostingwebsites, P2P sharing netwerken, enz.), illegale inhoud, illegale softwareactiveringstools ("cracks") en valse updates. Sommige schadelijke programma's kunnen zichzelf zelfs verspreiden via lokale netwerken en verwisselbare opslagapparaten.

Beschermt Combo Cleaner mij tegen malware?

Ja, Combo Cleaner kan bijna alle bekende malware-infecties detecteren en verwijderen. Het moet worden benadrukt dat het uitvoeren van een volledige systeemscan van het grootste belang is, omdat high-end kwaadaardige software zich meestal diep in systemen verstopt.

▼ Toon discussie